Seguridad Wireless

Cifrado WPA

Clave por defecto WPA-PSK de las redes wireless WLAN_XXXX y JAZZTEL_XXXX

El grupo de cifrados de Seguridadwireless ha conseguido encontrar el patrón por defecto de los router con cifrado WPA de las redes WLAN_XXXX y JAZZTEL_XXXX, entensibles a otras redes.

Podeis usar el siguiente formulario para realizar una recuperación de claves valida de vuestros propios equipos.

Se ruega encarecidamente que todos los propietarios de redes wireless del tipo WLAN_XXXX y JAZZTEL_XXXX con cifrado WPA cambien sus claves WPA por defecto. Es mas, siempre se deben cambiar todas las claves que los equipos informáticos llevan de serie.

Aviso legal

El uso de este algoritmo de análisis wireless debe ser una herramienta básica para profesionales y particulares que ansían conocer el nivel de seguridad de sus instalaciones inalámbricas, queda totalmente prohibido el uso de la misma para cometer actos delictivos de intrusión sobre las redes wireless de las cuales no somos propietarios o no tenemos los permisos pertinentes para analizar su nivel de seguridad. Es vuestra responsabilidad mantener la idea principal por la que se creo seguridad wireless y todo su entorno.

No se da soporte a intrusión a redes ajenas o sobre las que no se tenga autorización para establecer su auditoria de seguridad.

Seguridadwireless no se hace responsable del mal uso de estas herramientas.

Seguridad Wireless

Cifrados WPA

Clave por defecto WPA-PSK de las redes wireless WLAN_XXXX de los routers ZYXEL P660HW-B1A (MAC tipo 00:1f:a4:xx:xx:xx )

Podeis usar el siguiente formulario para realizar una recuperación de claves valida de vuestros propios equipos.

Se ruega encarecidamente que todos los propietarios de redes wireless del tipo WLAN_XXXX con router Zyxel y cifrado WPA cambien sus claves WPA por defecto. Es mas, siempre se deben cambiar todas las claves que los equipos informáticos llevan de serie

Aviso legal

El uso de este algoritmo de análisis wireless debe ser una herramienta básica para profesionales y particulares que ansían conocer el nivel de seguridad de sus instalaciones inalámbricas, queda totalmente prohibido el uso de la misma para cometer actos delictivos de intrusión sobre las redes wireless de las cuales no somos propietarios o no tenemos los permisos pertinentes para analizar su nivel de seguridad. Es vuestra responsabilidad mantener la idea principal por la que se creo seguridad wireless y todo su entorno.

No se da soporte a intrusión a redes ajenas o sobre las que no se tenga autorización para establecer su auditoria de seguridad.

Seguridadwireless no se hace responsable del mal uso de estas herramientas.

Seguridad Wireless

Conversor universal para codificar texto a cualquier tipo de codificación

Hemos comentado miles de veces los diferentes programas para realizar todo tipo de conversiones.

Cada cual es libre de usarlos, pero hemos creído adecuado añadir este conversor universal en la sección de complementos para poder hacer este proceso, de la forma mas rápida posible. Solo tenéis que escribir el texto que queráis y el tipo de codificación tanto la base como la requerida. Es muy rápido y así evitaréis tener que descargar y instalar dichos programas en vuestros equipos, siempre que lo necesitéis podéis venir aquí para realizar la conversión. Evidentemente para ejecutar una codificación adecuada el texto base se debe corresponder al formato de conversión inicial elegido. Por ejemplo: para usar el conversor de binario a ASCII, el texto escrito debe de esta en binario, en caso contrario el resultado será siempre nulo.

¿Para que nos puede servir este tipo de conversor en nuestras sistemas inalámbricos?

Muy fácil, la conversión que mas veces realizaremos es la del tipo hexadecimal al tipo ASCII y viceversa.

Podemos definir de forma muy rápida y creíble, que el tipo ASCII corresponde a los botones de un teclado. Y el tipo hexadecimal como un nivel de agrupación de bits (0/1) entendida por todos los componentes electrónicos.

Cuando se invento la seguridad wireless con encriptación WEP en las redes inalámbricas, en principio pensaron es usar una clave estática con una longitud de 64 bits, esta clave se genera de forma pseudoaleatoria, pero el acabado final corresponde teóricamente a 10 dígitos hexadecimales (0-1-2-3-4-5-6-7-8-9-A-B-C-D-E-F), luego pensaros que era mejor subir el nivel a una de 128 bits, y se aumento el valor de 10 dígitos a 26 dígitos hexadecimales.

Realmente el tipo de encriptación base se realiza con este tipo de datos hexadecimal (bueno mas concretamente en modo binario, pero no llegaremos a ese nivel tan bajo de manipulación de redes wireless).

Es mejor acostumbrarse a usar claves de forma hexadecimal, pero es cierto que es mas fácil acordarse de una contraseña con algo de sentido, que no simples dígitos en hexadecimal, esto disminuye la seguridad de una red inalámbrica, pero podemos recordarla mas fácilmente.

Cualquier texto o carácter ASCII tiene su equivalencia en código hexadecimal, y siempre un carácter ASCII esta formado por 2 dígitos hexadecimales.

¿Y por que esto es así?

Muy fácil, un solo digito hex. tiene solo 16 posibilidades de existir, que son (0-1-2-3-4-5-6-7-8-9-A-B-C-D-E-F), pero un carácter ASCII, necesita mas posibilidades, solo tenéis que mirar vuestro teclado para ver que como mínimo hay mas de 30 caracteres solo contando letras y números. Y eso sin distinguir entre mayúsculas y minúsculas.

Necesitamos mas posibilidades, por lo tanto se pensó en usar 2 dígitos hexadecimales para un carácter ASCII, que por lo tanto 16 x 16 serian 255 combinaciones, y ahí si pueden entran todos los caracteres que tenéis en vuestro teclado (ASCII).

Podemos verlo en la siguiente tabla.

|

| ||||||||||||||||||

|

| ||||||||||||||||||

|

| ||||||||||||||||||

|

| ||||||||||||||||||

Por lo tanto una clave wep de 64 bits de 10 dígitos hex, le corresponden 5 caracteres o dígitos ASCII, y a una de 128 bits de 26 dígitos hex. le corresponde 13 caracteres ASCII.

Solo tenéis que ver la tabla para daros cuenta de ello. Además podéis usar el asistente para Windows de redes inalámbricas, y si utilizáis la opción de confirmar clave WEP de forma manual ,veréis que permite elegir una forma u otra.

Para muestra un botón:

En este caso la clave esta escrita en código ASCII y su símil en hexadecimal seria: 63 6C 61 76 65

Pero ojo si la ponemos en mayúsculas seria: 43 4C 41 56 45

Nota: en hexadecimal es indiferente si esta en mayúsculas o minúsculas, por ejemplo F y fes lo mismo, ya que en su nivel mas bajo en bits, ambos serian 1111, que son los 4 bits necesarios para generar un digito hexadecimal.

| Hexadecimal | Binario |

| 0 | 0000 |

| 1 | 0001 |

| 2 | 0010 |

| 3 | 0011 |

| 4 | 0100 |

| 5 | 0101 |

| 6 | 0110 |

| 7 | 0111 |

| 8 | 1000 |

| 9 | 1001 |

| A | 1010 |

| B | 1011 |

| C | 1100 |

| D | 1101 |

| E | 1110 |

| F | 1111 |

Como vemos con 4 bits, se consigue un digito hexadecimal, y como necesitamos dos dígitos hex. para determinar un carácter ASCII, pues se necesitan 8 bits para un carácter ASCII. Pero hemos dicho que la encriptación WEP puede ser de 64 bits y 128 bits. Donde a una le corresponden 5 dígitos ASCII o 10 dígitos hexadecimal y a la otra 13 dígitos ASCII o 26 dígitos hexadecimales, solo tenéis que usar el asistente para confirmar esta afirmación.

Pues bien si hacemos cálculos, vemos que para una clave de 5 dígitos ASCII nos valdría con 40 bits y con una de 13 caracteres ASCII nos valdría 104 bits en ambos casos sobran 24 bits. Estos 24 bits corresponde a un añadido que se emite de forma no transparente a nosotros y muy visibles por el enemigo, y es aquí donde esta el fallo de la seguridad. Estos 24 bits tiene un nombre que todos conocemos y que no voy a citar.

Recordad siempre que para generar la clave WEP con caracteres del teclado (ASCII), se deben escribir 5 caracteres para una clave WEP de 40 bits y 13 para una de 104 bits. Esta seria la forma mas correcta de definirlas, si bien nos hemos acostumbrado en llamarlas de 64 y 128 bits respectivamente. Es así porque el nivel de seguridad es solo de 40 y 104 bits.

Si vas a escribir la clave WEP usando dígitos hexadecimales, se deben escribir 10 dígitos para una clave de 40 bits y 26 para una de 104 bits. Si podéis elegir el formato de la clave WEP, siempre es mejor en hexadecimal.

¿Y por que?

Muy sencillo, los caracteres de teclado no tienen muchas probabilidades de ser aleatorios, mientras que los dígitos hexadecimales sí las tienen. Cuanto más aleatoria sea la clave WEP, más seguro será su uso.

Pero.. ya sabemos que tampoco lo son extremadamente seguras. Y sin darse cuenta, generaron el el agujero de seguridad más grande en la historia de la informática. Si bien se dieron cuenta y nuevos estándar permiten seguridades mucho mas efectivas. Pero que están llevando un proceso lento de actualización, debido a la gran cantidad de equipos que hay en funcionamiento con lo estándares viejos de seguridad. Y por supuesto, cuentan con nuestro apoyo para que solucionen todos estos problemas de seguridad.

Aviso legal

El uso de este algoritmo de análisis wireless debe ser una herramienta básica para profesionales y particulares que ansían conocer el nivel de seguridad de sus instalaciones inalámbricas, queda totalmente prohibido el uso de la misma para cometer actos delictivos de intrusión sobre las redes wireless de las cuales no somos propietarios o no tenemos los permisos pertinentes para analizar su nivel de seguridad. Es vuestra responsabilidad mantener la idea principal por la que se creo seguridad wireless y todo su entorno.

No se da soporte a intrusión a redes ajenas o sobre las que no se tenga autorización para establecer su auditoria de seguridad.

Seguridadwireless no se hace responsable del mal uso de estas herramientas.

Seguridad Wireless

Conversor Hex/Decimal

- Para Convertir de decimal o Hexadecimal, entrar el número en el cuadro apropiado, entonces apretar fuera del cuadro.

- Números entre 0000H y FFFFH pueden ser convertidos.Aviso legalEl uso de este algoritmo de análisis wireless debe ser una herramienta básica para profesionales y particulares que ansían conocer el nivel de seguridad de sus instalaciones inalámbricas, queda totalmente prohibido el uso de la misma para cometer actos delictivos de intrusión sobre las redes wireless de las cuales no somos propietarios o no tenemos los permisos pertinentes para analizar su nivel de seguridad. Es vuestra responsabilidad mantener la idea principal por la que se creo seguridad wireless y todo su entorno.No se da soporte a intrusión a redes ajenas o sobre las que no se tenga autorización para establecer su auditoria de seguridad.Seguridadwireless no se hace responsable del mal uso de estas herramientas.

Seguridad WirelessLista de fabricantes en función de su dirección MAC

- ¿Como puedo saber el fabricante de un dispositivo inalámbrico en función de su dirección MAC?Notice: Undefined index: oculto in /var/www/virtual/seguridadwireless.net/htdocs/php/direccion-mac.php on line 97

Muchas veces hacemos referencia a la dirección MAC de un dispositivo de hardware, centrándonos en el mundo wireless, correspondería a la dirección que se le otorgan a las tarjetas inalámbricas y los puntos de acceso, y por consiguiente los mismo se aplica a los AP(puntos de acceso) que van integrados en los routers y módems inalámbricos. La longitud de todas las direcciones MAC son siempre de 12 dígitos hexadecimales, separados por pares mediante el carácter ":".Por ejemplo: 00:13:49:00:01:02EL formulario para determinar el fabricante a partir de su dirección MAC lo podrás encontrar al final de la pagina, si bien os recomiendo, si sois principiantes en el tema de la auditoria wireless, que repasarais brevemente esta pequeña introducción respecto a definiciones básicas, así como la forma de poder modificar dicha información (dirección MAC) de forma temporal en nuestros sistemas. Si tienes conocimientos suficientes para saber de lo que estamos hablando y solo quieres comprobar tu dirección MAC, simplemente pincha:aquí. (y accederás al final de la pagina donde se incluye el formulario de información).Su definición exacta seria:En redes de computadoras Media Access Control address cuyo acrónimo es MAC es un identificador físico -un número, único en el mundo, de 48 bits- almacenado en fábrica dentro de una tarjeta de red o una interface usada para asignar globalmente direcciones únicas en algunos modelos OSI (capa 2) y en la capa física del conjunto de protocolos de Internet.Si no fijamos en la definición, como cada digito hexadecimal son 4 dígitos binarios (bits), tendríamos por lo tanto:

4 * 12 = 48 bits únicos¿Cada dispositivo tiene su propia dirección MAC; son únicas, como se consigue?Muy fácil hay un organismo que lo regula, el cual ni siquiera se su nombre, pero esta información no es importante, lo que es importante es que cada fabricante se le otorgan una serie de valores, que corresponden a las 3 primeros pares de dígitos hexadecimales (ósea media cadena). Por ejemplo:

00:13:49 corresponde a ZyXEL Communications CorporationMediante estos 3 pares de dígitos hexadecimal, tenemos 6 dígitos totales que pueden tener cada uno de ellos 16 posibilidades, es decir del 0 al 9 y de la A a la F. Por lo tanto las direcciones personalizadas para cada fabricante seria cerca de casi 17 millones, y además se permiten tener también casi 17 millones de posibles fabricantes. Dudo mucho que hasta el siglo 50 existan mas de 17 millones de fabricantes distintos. De la misma forma, quizás si se agoten las posibilidades para los dispositivos de algún fabricante en particular que a lo largo de su historia pudiese fabricar mas de 17 millones de sus componentes para todo el mundo mundial, y mas teniendo en cuenta que pueden diseñar y vender multitud de modelos de productos diferentes (todos ellos con la misma formula de la dirección MAC a partir de sus 6 dígitos hexadecimales), tal como quizás y digo solo quizás, podamos encontrar en alguna compañía grande de hardware, pero desconozco esos datos y si es una realidad (aunque creo que si se ha conseguido por ejemplo con XEROX CORPORATION, ya que su rango de direcciones comprende desde 000000 hasta 000009). En este caso supongo que llegado al máximo permitido se le asignaron nuevas direcciones siempre en base a partir de los 3 primeros pares de digitos, y ya tendría para fabricar 17 millones mas de productos por cada nueva dirección. En total, gracias a esta dirección MAC tienen para construir mas de 280 billones de dispositivos diferentes y únicos. Sinceramente no creo que nadie se dedique a contarlos por si se ha llegado al limite. Y para cuando el limite se alcance (si es que se alcanza alguna vez), quizás el mundo de la informática en general no será tal como es ahora. Aunque para que preocuparnos por el devenir de los tiempos si no lo vamos a ver, recordad esto y viviréis mejor, de aquí a 100 años todos calvos. A no ser que tengáis 3 años y batáis el record de longevidad. Digo 3 años porque a esa edad empecé a leer yo (así sirve de caldo de cultivo para los que creen que soy un prepotente o no entienden mi humor ácido.)Por lo tanto es importante recalcar que cada fabricante es responsable de añadir los siguientes 3 pares de dígitos. Así es que, solo nos centraremos en determinar a que fabricante le corresponde su serie. Información que la considero muy importante. De ahí la consecuencia de esta sección. Estas lista son publicas y pueden verse en multitud de sitios, no así como la dirección completa, la cual corresponde a un solo dispositivo en particular y que su publicación seria violar el derecho de la intimidad, de hay se debe de que no se permita en el foro wireless mostrar ninguna captura de pantalla donde las direcciones MAC aparezcan sin estar ocultas o citadas en un comentario de texto. Intentamos llevar un control exhaustivo de esta norma, pero alguna vez se nos puede pasar, en ese caso no olvidéis de usar la opción "Reportar al moderador". Opción que, ¿seguro habéis visto muchas veces pero que os habréis preguntado para que sirve y porque aparece este texto debajo de cada post?. Pues ya lo sabéis, pincháis en ella y automáticamente se reenvía un correo electrónico con el link al respecto y los comentarios añadidos que creáis oportunos.También es necesario comentaros que esta información teóricamente no se puede modificar con la actuación directa sobre el hardware (sin riesgo de estropear el dispositivo), pero.... si podemos mediante técnicas de software adecuadas modificar de forma temporal (en un nivel de información mas superficial) y solo en la información que nuestro sistema operativo y sus servicios comunica al entorno radioeléctrico. Por ejemplo en linux bastaría con el comando siguiente:ifconfig <interface> hw ether 00:11:22:33:44:55

Si bien es mejor hacerlo mediante los siguientes pasos:1.- Deshabilitamos la tarjeta wireless: ifconfig <interface> down

2.- Modificamos la MAC: ifconfig <interface> hw ether 00:11:22:33:44:55

3.- Habilitamos la tarjeta: ifconfig <interface> upComo ya sabéis a estas alturas <interface> correspondería por ejemplo : eth0. ath0. wla0, rausb0, etc. según el modelo de vuestros equipos.En algunas tarjetas posiblemente el comando definido en el paso 2, el propio de la modificación, puede no ser efectivo, en este caso os dirá linux el motivo. Si ha fallado no se podrá cambiar la dirección MAC mediante ese comando en una shell (consola). En ese caso podéis usar una alternativa, probar con el siguiente programa: macchanger, pero si fallo el comando seguramente hay un porcentaje alto que tampoco pueda hacerse mediante este programa. Y en algunos modelos de tarjetas, esta modificación solo puede hacerse si la <interface> esta en modo monitor o en modo managed.Muy interesante y efectivo el programa macchangerEn Windows también podemos modificar la dirección MAC. Hay varias alternativas.1.- Podemos hacerlo con ciertos programa (ejemplo: Etherchange)2.- Si dicho programas no lo permiten siempre hacerlo directamente con las herramientas que el mismo SO incorpora. ¡Veamos las imágenes!Y para llegar a esa pantalla, el camino de siempre:3.- Como ultima opción que siempre será efectiva, pero un poco laboriosa y molestosa, seria entrar directamente el Registro del sistema de Windows (regedit) buscar la dirección MAC deseada y cambiarla. Solo hay que crear un valor alfanumérico con nombre"NetworkAddress", en la clave del registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002bE10318}\0013

(siendo 0013 nuestra tarjeta wireless, que en lugar de 0013 puede ser 11, 10....)Observaciones;

Al modificar la MAC en Windows es necesario deshabilitar y habilitar la tarjeta para que los cambios tengan efecto.

Por lo menos si se hace mediante "regedit", pero hacerlo para cualquiera de los 3 metodos.Nota: La dirección MAC en los puntos de accesos, muy normalmente es definida como BSSID.Definidos los conceptos y las forma de actuar, a continuación os presento un pequeño formulario donde al introducir los 3 primeros pares de dígitos os nombrara el fabricante al cual corresponda. Esta es una lista general y están incluidas no solo las propios del mundo inalámbrico sino de la mayoría (por no decir todos) los fabricantes relacionados con el mundo de la informática (redes), o sea aquellos que se regulan por este tipo de identificadores físicos únicos.Supongo tenéis de partida una dirección MAC completa, en este caso solo es necesario, introducir los tres primeros pares de dígitos hexadecimales (o sea los 6 primeros dígitos) y cada par en cada campo de texto de formulario.¡Espero os sea útil!Notice: Undefined index: oculto in /var/www/virtual/seguridadwireless.net/htdocs/php/direccion-mac.php on line 528 Estadísticas (Contador resetado: 12-3-2006 01:31)

Notice: Undefined index: oculto in /var/www/virtual/seguridadwireless.net/htdocs/php/direccion-mac.php on line 533 Número de impresiones: 92743

Número de consultas realizadas: 8683

Solicitudes respondidas correctamente: 61676

Solicitudes no respondidas correctamente: -52993

Número de fabricantes registrados: 9031

Indice porcentaje kaffkiano: 9.3624316660017%

Tasa eficacia: 710.30749740873%

Notice: Undefined index: oculto in /var/www/virtual/seguridadwireless.net/htdocs/php/direccion-mac.php on line 571

Notice: Undefined index: oculto in /var/www/virtual/seguridadwireless.net/htdocs/php/direccion-mac.php on line 575Aviso legalEl uso de este algoritmo de análisis wireless debe ser una herramienta básica para profesionales y particulares que ansían conocer el nivel de seguridad de sus instalaciones inalámbricas, queda totalmente prohibido el uso de la misma para cometer actos delictivos de intrusión sobre las redes wireless de las cuales no somos propietarios o no tenemos los permisos pertinentes para analizar su nivel de seguridad. Es vuestra responsabilidad mantener la idea principal por la que se creo seguridad wireless y todo su entorno.No se da soporte a intrusión a redes ajenas o sobre las que no se tenga autorización para establecer su auditoria de seguridad.Seguridadwireless no se hace responsable del mal uso de estas herramientas.

Seguridad WirelessComandos básicos en linux sobre las conexiones wirelessTambién incluiremos algunos comandos que permiten una mayor comodidad de trabajo dentro del entorno linux.Primeras observacionesSomos muchos los que hemos pasado a linux para poder poner nuestra tarjeta made in nosedonde. Si directamente nos reconoce la tarjeta perfecto pero sino amigo hay que currárselo. Y no obsesionarse con una instalación rápida para poder navegar de forma gratuita.

Muchos nos encontramos con diferentes problemas, pero la mayoría no son debido a que nuestra tarjeta no este reconocida en linux, si no que no damos con el driver adecuado. Esto es lo mas importante.Y además lo mas de lo mas:

Tener en cuenta que hay que tener instaladas la fuentes de kernel y/o las cabeceras correctas, sin esto lo del típico make all,make y make install no vale para nada.

Sin las fuentes instaladas y al ejecutar make nos da un error (lógicamente) la mayoría piensa que no les funciona su tarjeta y lo dejan estar, pero amigo no es ese el problema, la realidad es otra.

Así que perder un poco de tiempo en ver como funciona este nuevo mundo.

Cada distribución o live cd linux presenta formas diferentes de instalar y/o bajar sus fuentes y/o cabeceras (headers), así que en función de lo que tengáis, necesitareis actuar de una forma u otra.

También hay distros que ya instalan de serie estos requisitos pero la mayoría no, así que tener cuidado.

Por lo tanto, al instalar un modulo de un driver en cualquier linux recordad primero que hay que comprobar que se tengan las cosas bien instaladas, así como las herramientas de compilación.

En /lib/modules/tukernel debe de existir un fichero build, pero es un enlace simbólico. Es como un acceso directo en Windows en el escritorio.

Y ese enlace debe de apuntar a /usr/src/tukernel si no es así, no se puede seguir.

Una vez superado esto hay que leer siempre el fichero Readme de los drivers que no hemos bajado y seguir los pasos, pues a veces es recomendado ejecutar otros comandos antes que el típico make && make install por ejemplo la ejecución de:

./configureComandos básicosSolo pretende ser una guía para principiantes como yo en el mundo wireless a través de linux.

Hay que decir que no todas las opciones se permiten para todas las tarjetas.

También citar que en función de una configuración se podrán utilizar o no otros comandos, solo es probarlo.

Mediante comando --help encontramos todas la posibles entradas. Para algunos comandos como iwconfig y iwlist es necesario tener instaladas correctamente las linux-wireless-extensions (yo he trabajado con la versión 26). Y obviamente la tarjeta correctamente instalada y con sus drivers correctos. Recordad que muchas acciones hay que hacerlas como administrador. Tecleamos su y posteriormente cuando nos pida Password lo introducimos.-------------------- iwconfig --------------------iwconfig : a secas no dirá las interfaces que tenemos.

iwconfig [interface] [opción]

[interface] = tipo eth0, ath0 ejemplo iwconfig ath0Nos dará información de como esta configurada la tarjeta inalámbrica.

iwconfig [interface]: ejemplo iwconfig ath0Nos dirá toda la información de la configuración de red inalámbrica (nombre de red, canal, nivel de señal, velocidad, potencia, encriptación de wep, punto de acceso.Si es FF:FF:FF:FF:FF:FF es que no esta asociado a ninguno.iwconfig --versiónNos dirá la versión que utilizamos de las wireless-extensions y la recomendada para nuestro interface inalámbrico.

[opción]

essid Nombre_red: ejemplo iwconfig ath0 essid "Wireless 1"Nos servirá para configurar nuestra red con el nombre que queramos o a la que queramos asociarnos. Nombre de red.

mode monitor: ejemplo iwconfig ath0 mode monitorPara capturar trafico de redes externas.mode managed: ejemplo iwconfig ath0 mode managedLo que venia siendo en Windows modo infraestructura mediante puntos de acceso y/o router.mode ad-hoc: ejemplo iwconfig ath0 mode ad-hocPara conectar varios PCS sin puntos de acceso.

channel número _ canal: ejemplo iwconfig ath0 channel 6Fijamos el canal elegido para nuestra tarjeta.Podemos también utilizar la frecuencia.

freq ValorGhz: ejemplo iwconfig ath0 freq 2.412GFijamos el valor de frecuencia para nuestra tarjeta. Podemos también utilizar el canal .Tenemos para:

canal 1= 2.412G canal 2= 2.417G canal 3= 2.422G canal 4= 2.427G canal 5= 2.432G canal 6= 2.437G

canal 7= 2.442G canal 8= 2.447G canal 9= 2.452G canal 10= 2.457G canal 11= 2.462G canal 12= 2.467G

canal 13= 2.472G canal 14= 2.484G

rate valorvelocidad: ejemplo iwconfig ath0 rate 11MFijamos la velocidad en las comunicaciones para 802.11b. Podemos también utilizar 54M. O ponerlo en modo automático.iwconfig ath0 rate autoPara que la tarjeta elija la velocidad adecuada, incluso iwconfig ath0 rate 54M auto

frag valorfragmentación: ejemplo iwconfig ath0 frag 4096

power period :ejemplo iwconfig ath0 power period 60Tiempo actividad la tarjeta cuando no se utiliza alguna conexión a red. Por lo tanto en modo monitor la captura de datos caería a la hora.Nota: estas opciones puede realizarse de manera conjunta.Ejemplo: iwconfig ath0 essid "Wireless_casa" channel 6 rate auto-------------------- iwlist --------------------iwlist [interface) [opción]

Acordaros de que podéis poder obtener todas los argumentos posibles para este y casi todo los comandos mediante iwlist --help

Igual que antes interface=ath0, eth0 la que tengamos y salga con el iwconfig o el ifconfig.

[opción]

scan: ejemplo iwlist ath0 scanNos mostrara información de todas las redes inalámbricas que nuestra tarjeta detecta. Obviamente en modo monitor dará cero resultados. La diferentes redes que se detectan pueden cambiar por lo tanto no vamos a estar todo el rato introduciendo este comando. Hay herramientas que dan información de lo que hay en tiempo real. El airodump en modo monitor puede hacer un barrido en tiempo real de las redes próximas. Además graba en un fichero todas las detecciones aunque solamente haya sido en un momento puntual, esto sirve para saber si necesitamos colocar una antena para recibir con mayor calidad y señal posible redes a analizar. El airodump hace más cosas y hay mas herramientas para la detección como el kismet, etc.

frequency: ejemplo iwlist ath0 frequencyNos mostrara los diferentes valores de frecuencia y su correspondencia en el numero de canal validos para nuestra tarjeta así como la frecuencia y el canal en el que se encuentra en esos momentos la tarjeta. Ejemplo: Mediante aviso en pantalla current frequency =2.412GHz (Channel 1). En modo monitor al hacer un barrido de diferentes canales y si ejecutamos este comando varias veces veremos que la frecuencia actual (current frequency) va cambiando.

channel: ejemplo iwlist ath0 channelEs igual que el anterior

rate: ejemplo iwlist ath0 rateNos indica las velocidad de comunicación que nuestra tarjeta soporta así como la velocidad actual (mediante current bit rate).Para un ping igual que en windows: ping 192.168.1.1-------------------- ifconfig --------------------Para observar la configuración de la red tanto inalámbrica como ethernet.Ejemplo: ifconfig a secas o ifconfig ath0

Para lanzar la red: ifconfig ath0 up. Este es muy importante.Para caer la red: ifconfig ath0 down

Para reiniciar la red: /etc/rc.d/init.d/network restart

Para cambiar la dirección MAC:ifconfig <interface> down hw ether xx:xx:xx:xx:xxifconfig <interface> upDonde XX corresponde a 2 dígitos hexadecimales.Ejemplo:ifconfig ath0 down hw ether 11:22:33:44:55:66ifconfig ath0 upPara obtener ip por dhcp, si esta configurada para ello:pump -i ath0 si el tipo de cliente para obtener ip por dhcp es ese

Para diversas configuraciones podemos atacar sobre el archivo situado en:/etc/sysconfig/network_scripts/ y que corresponda al tipo ifcfg-(interface)/

Ejemplo ruta completa: /etc/sysconfig/network_scripts/ifcfg-ath0Vamos a el y lo modificamos.Por ejemplo para obtener dhcp debemos de tener o colocar BOOTPROTO=dhcp y el tipo de cliente para dhcp ejemplo: DHCP_CLIENT=pump, también tenemos dhclient, dhcpcd y dhcpxd.Ejemplo de fichero en /etc/sysconfig/network_scripts con el nombre ifcfg-ath0

DEVICE=ath0

BOOTPROTO=dhcp

ONBOOT=yes

MII_NOT_SUPPORTED=no

WIRELESS_MODE=managed

WIRELESS_ESSID=WIRELESS

WIRELESS_FREQ=2.437G

WIRELESS_RATE=54M

DHCP_CLIENT=pump

NEEDHOSTNAME=yes

PEERDNS=yes

PEERYP=no

PEERNTPD=no

Si la entrada BOOTPROTO=static entonces podemos asignar la ip manualmente mediante:ifconfig 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255 upy asignar la puerta de enlace como:route add default gw 192.168.1.1

Otro ejemplo:

DEVICE=ath0

BOOTPROTO=static

IPADDR=192.168.1.4

NETMASK=255.255.255.0

NETWORK=192.168.1.0

BROADCAST=192.168.1.255

ONBOOT=yes

MII_NOT_SUPPORTED=no

WIRELESS_MODE=managed

WIRELESS_ESSID=WIRELESS

WIRELESS_FREQ=2.437G

WIRELESS_RATE=54M

En este caso la determinación de ip es estática.

Y por comandos se determina la ip, la mascara y el broadcast de la siguiente manera:ifconfig ath0 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255 upy la puerta de enlace como:route add default gw 192.168.1.1Podemos actuar de una manera u otra así que vosotros mismos.Tener en cuenta que si tenemos varias interface podemos asignar un default (puerta de enlace para cada interface). Como, así:

route add default gw 192.168.1.1 (tuinterface)Ejemplos:route add default gw 192.168.1.1 ath0route add default gw 192.168.1.1 ra0

Es interesante hacer un route antes y después de añadir el ultimo comando. Ejemplo de lo que debe aparecer:

[root@halcon halcon]# route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 * 255.255.255.0 U 10 0 0 wlan0

192.168.1.0 * 255.255.255.0 U 10 0 0 ra0

default 192.168.1.1 0.0.0.0 UG 0 0 0 ra0

default 192.168.1.1 0.0.0.0 UG 0 0 0 wlan0

Como veis tengo 2 puertas de enlace para diferentes tarjetas.

Si queremos eliminar una de ellas para poder sobrescribirla pues tenemos:route del defaultNos faltan las DNS:

Para esto editamos el fichero resolv.conf. Su ruta exacta debe de estar en /etc/resolv.confAhí va un ejemplo:Mi nombre de usuario es: halcon Entonces:search halcon

nameserver 192.168.1.1

Esto es lo que debe aparecer en mi fichero para poder navegar correctamente.

En todo caso si modificamos el fichero después debemos de reiniciar la red con:

Para reiniciar la red: /etc/rc.d/init.d/network restart

Cualquier cambio con comandos no son para siempre es decir al iniciar el PC el sistema operativo siempre carga la configuración del fichero que he citado, al igual que cuando se reinicia la red, tenerlo en cuenta.

También es útil probar lo siguiente para verificar que no hay problemas:

modprobe wlan

modprobe [interfaz] Ejemplo: modprobe ath0

Animarse a pasarse a linuxCada cual es libre de trabajar con un determinado sistema operativo sea windows, una distro completa o un live cd, ya que cada uno se alimenta su propio cerebro y solo el determina su camino. Podéis trabajar en ambas plataformas, pero no os cerréis solo en una, mirad de probarlo todo en la vida, ser de mentes abiertas, y quedaros con lo mejor de cada casa.Linux puede definirse como una herramienta de potencia brutal en entornos de auditoria inalámbricas, no lo descartéis, y sobre todo tener mucha paciencia con el, solo os pido que como mínimo, la misma que hemos tenido con windows en el devenir de los tiempos.Pequeños trucosQue nos serán muy útiles;Interesante el comando lspciNos da información del hardware que reconoce nuestro linux.

Interesante el comando lsmod

Nos da información de los módulos instaladospwd

Si en cualquier momento queremos comprobar en que directorio te encuentras en tu sistema linux puedes hacerlo ejecutando este comando (print working directory).Traducido viene a ser "muestra el directorio de trabajo")

Ejemplo:

[root@wireless init.d]# pwd/etc/init.d

shopt -s cdspell

Este me gusta mucho y seguro que a mas de uno. La opción cdspell corregirá automáticamente (haciendo uso de una herramienta de corrección ortográfica) los errores tipográficos cometidos en las ejecuciones del comando cd.

Ejemplos:

[root@wireless /]# cd /us1r/srcs/linnux-2.6.11-6mdk

/usr/src/linux-2.6.11-6mdk

[root@wireless linux-2.6.11-6mdk]# pwd

/usr/src/linux-2.6.11-6mdk

[root@wireless linux-2.6.11-6mdk]# cd /etcq/initd

/etc/init.d

[root@wireless init.d]# pwd

/etc/init.d

El sistema de corrección que añade la opción cdspell es muy interesante, pero en cualquier caso limitado, si se comete más de un error en una parte de la ruta no es capaz de corregirlo pero si lo corrige si se produce en partes diferentes.

Además, tener en cuenta que si realizamos la ejecución en línea de comandos, el efecto solo se mantendrá en la sesión de terminal en curso y no cuando lancemos nuevas sesiones.

Puerta de enlace y DNSTener en cuenta que si tenemos varias interface podemos asignar un default (puerta de enlace para una)route add default gw 192.168.1.1 (tuinterface)Ejemplos:route add default gw 192.168.1.1 ath0

route add default gw 192.168.1.1 ra0

Es interesante hacer un route antes y después de añadir el ultimo comando.

Ejemplo de lo que debe aparecer:[root@halcon halcon]# route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 * 255.255.255.0 U 10 0 0 wlan0

192.168.1.0 * 255.255.255.0 U 10 0 0 ra0

default 192.168.1.1 0.0.0.0 UG 0 0 0 ra0

default 192.168.1.1 0.0.0.0 UG 0 0 0 wlan0

Como veis tengo 2 puertas de enlace para diferentes tarjetas.

Si queremos eliminar una de ellas para poder sobrescribirla pues tenemos:route del defaultNos faltan las DNS:

Para esto editamos el fichero resolv.conf. Su ruta exacta debe de estar en /etc/resolv.confAhí va un ejemplo:Mi nombre de usuario es: halcon

Entonces:search halcon

nameserver 192.168.1.1Esto es lo que debe aparecer en mi fichero para poder navegar correctamente.

En todo caso si modificamos el fichero después debemos de reiniciar la red con:

Para reiniciar la red:/etc/rc.d/init.d/network restartGzip, Bzip y Tar en modo texto

A pesar de que muchos programas son distribuidos en paquetes RPM o DEB a veces (muchas, casi la mayoría) hay situaciones donde tenemos que compilar las fuentes del programa.

Por lo general son suministrados en ficheros con extensión .tar.gz o .tar.bz2 ( y también sus versiones abreviadas - .tgz o .tbz2). Para desempaquetarlos se necesita el programa Tar, así como los programas Gzip y Bzip2. Nos puede parecer raro que son necesarios 2 programas. Esto resulta del hecho de que el programa Tar únicamente une varios ficheros en uno (con extensión .tar), el cual no es sometido a ninguna compresión. En efecto, el archivo puede ocupar mas espacio que los archivos originales. Por esa razón, se crearon los programas Gzip y Bzip2, que ofrecen compresión.

El desempaquetado.

Tenemos el fichero archivo.tar.gz y nos preguntamos qué hacer con él. Es un archivo creado con el programa Tar (tiene la extensión .tar) y después comprimido con el programa Gzip (tiene la extensión .gz). Podemos llevar a cabo el proceso al revés. Primero descomprimimos el archivo con la instrucción :

gzip -d archivo.tar.gzEl argumento -d significa descompresión. Eventualmente podemos usar gunzip en lugar de gzip -d.

Como resultado obtenemos el archivo archivo.tar (notamos que el fichero archivo.tar.gz ¡desaparece!). Para desempaquetar este archivo lanzamos la instrucción:

tar -xvf archivo.tarLos argumentos que se encuentran detrás del guión significan que debe llevarse a cabo el desempaquetado (x - extract) de los ficheros, cuyos nombres deben ser visualizados en la pantalla (v - verbose), y se hallan en el archivo con el nombre dado después del parámetro f (file). El guión no es obligatorio en esta instrucción.

Toda la operación se puede realizar con una instrucción, y eso gracias a la cooperación de los programas Tar y Gzip. Basta con utilizar en la instrucción tar la opción -z, para que el archivo antes de desempaquetarlo sea descomprimido con el programa Gzip, es decir, nuestra instrucción puede tener la siguiente forma definitiva:

tar -xzvf archivo.tar.gztar xzvf archivo.tar.gzProbar los dos.En el caso de Bzip2 la situación es prácticamente idéntica. en las instrucciones anteriores basta con cambiar gzip por bzip2 y gunzip por bunzip2, y el argumento z de la instrucción tar por el argumento -j. Por supuesto, también cambian las terminación de los nombres de los ficheros z (.gz por .bz2). La instrucción final puede verse así:

tar xjvf archivo.tar.bz2tar -xjvf archivo.tar.bz2Probar las dos.

Para entornos gráficos tenemos más posibilidades.

Para servidor gráfico tipo KDE tenemos el programa ARK, y esta totalmente integrado, es decir podemos usar el botón secundario del ratón para desempaquetar y descomprimir de forma directa este tipo de archivos. Realmente es muy útil y el que más uso.

En modo grafico obtendremos 2 ficheros el original y el completamente desempaquetado y descomprimido y colocado en la ruta que deseamos. Si Ark encuentra algún obstáculo en la extracción nos lo avisara y nunca procederá a la extracción automática.

Pero no todos desean usar KDE, por suerte existe File Roller, el cual cumple las mismas funciones que Ark, incluso tiene algunas y más mejoras.No me arranca el entorno graficoPara saber los posible errores que ocurren al intentar iniciar el entorno grafico lo mejor es ir a los logs, que normalmente se encuentran en /var/log/ con el nombre de XFree86.N.log ( donde N es un numero igual o mayor a 0).

El archivo de configuración del ratón, monitor, resolución, tarjeta grafica, es:/etc/X11/XF86Config ó /etc/X11/XF86Config-4La forma mas cómoda de configurar los periféricos que antes he dicho es a través del comando:xf86cfg -textmodeAunque también se puede hacer directamente sobre el fichero de configuración que antes he dicho mediante cualquier editor de texto, como podría ser: nano, pico, emacs, vi, gedit,...Una vez reconfigurado el entorno grafico es necesario iniciar el entorno grafico ( las X's ), esto se hace a través del comando: startxConfigurando una red local en linuxPara configurar la red lo primero que tenemos que saber es que interfaz de red usamos, por lo normal suele ser eth0 pero también podéis estar usando eth1 así que vais cambiando hasta que os funcione.

Primero nos damos permisos de root y despues manos a la obra. Supongamos que nuestra interfaz de red es eth0 y que no estamos usando DHCP.

* Configurando la tarjeta:

ifconfig eth0 <ip_privada> broadcast <ip_broadcast> netmask <ip_netmask> up

Creo que esta claro lo que hace esta línea pero por si acaso...:

<ip_privada>: Hay que sustituir esto por nuestra IP privada.<ip_broadcast>: Hay que sustituir esto por nuestra IP broadcast que por lo general suele ser la misma que la IP privada solo que varían los últimos tres dígitos que se cambian por 255.Ejemplo: IP-PRIVADA = XX.X.XXX.XXX pues entonces la IP-BROADCAST quedaríaXX.X.XXX.255.<ip_netmask>: Esta es la mascara de red y casi siempre suele ser 255.255.255.0 a no ser que lo hayáis reconfigurado.

Si queremos observar los cambios ponemos: ifconfig

* Agregando una puerta de enlace:

Esto se hace mediante el comando route. Podéis poner route para ver como esta actualmente y después para configurar la puerta de enlace ponemos:

route add default gw <pasarela>

<pasarela>: En este caso tenemos que sustituir esto por vuestra pasarela (gateway).

* Colocando las DNS en su sitio...:

Ahora tan solo tenemos que añadir las DNS al archivo resolv.conf para que nos funcione:

echo "nameserver 80.58.0.33" > /etc/resolv.conf

echo "nameserver 80.58.32.97" >> /etc/resolv.conf

Con la primera línea lo que hacemos es enviar la línea nameserver 80.58.0.33 al archivoresolv.conf y si no existe lo crea automáticamente.

Con la segunda línea lo que hacemos es añadir la línea nameserver 80.58.32.97 al archivo resolv.conf

Cuidado cuando pongáis ">" y ">>" porque el primero sirve para crear el archivo y si lo volvemos a poner igual sustituimos el archivo y por eso se ponen dos ">>" para indicarle que "añada" al archivo esa línea a continuación de lo que ya hay en resolv.conf.

* Resumen:

ifconfig eth0 10.7.191.176 broadcast 10.7.191.255 netmask 255.255.255.0 up

route add default gw 10.7.191.1

echo "nameserver 80.58.0.33" > /etc/resolv.conf

echo "nameserver 80.58.32.97" >> /etc/resolv.conf

CONFIGURANDO UNA RED LOCAL MEDIANTE "DHCP" (Dynamic Host Configuration Protocol):

En este caso es muy similar solo que tenemos que tener instalados los paquetes dhcp y dhcp-client.

Ahora ponemos:

dhcpd eth0

Y ahora tenemos que configurar la puerta de enlace como arriba y añadir las DNS igual que arriba:

route add default gw <PASARELA>

echo "nameserver 80.58.0.33" > /etc/resolv.conf

echo "nameserver 80.58.32.97" >> /etc/resolv.conf

PD: Lo mismo para wireless una vez establecida la conexión con el iwconfigAviso legalEl uso de este algoritmo de análisis wireless debe ser una herramienta básica para profesionales y particulares que ansían conocer el nivel de seguridad de sus instalaciones inalámbricas, queda totalmente prohibido el uso de la misma para cometer actos delictivos de intrusión sobre las redes wireless de las cuales no somos propietarios o no tenemos los permisos pertinentes para analizar su nivel de seguridad. Es vuestra responsabilidad mantener la idea principal por la que se creo seguridad wireless y todo su entorno.No se da soporte a intrusión a redes ajenas o sobre las que no se tenga autorización para establecer su auditoria de seguridad.Seguridadwireless no se hace responsable del mal uso de estas herramientas.

Seguridad WirelessManual en castellano del CommView para wifi

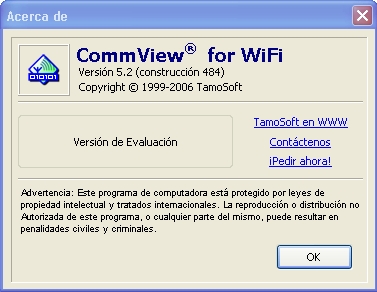

Quizás sea de lo mejores programas para auditorias wireless en windows, este manual se creo hace muchos años por Hwagm, para la versión 5.2, pero sigue siendo operativo a día de hoy, y no encontraras ninguno igual en todo la red, amenos que se haya copiado de este.Existe otro manual en este mismo portal:1.- Antecedentes

2.- Objetivo

3.- ¿Que programa es y donde lo localizo?

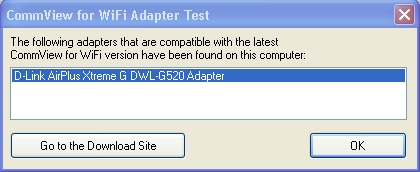

4.- ¿Será mi tarjeta compatible con este programa?

5.- ¿Como empezar a trabajar con este programa?

6.- Configuración de explorador

7.- Configuración de captura

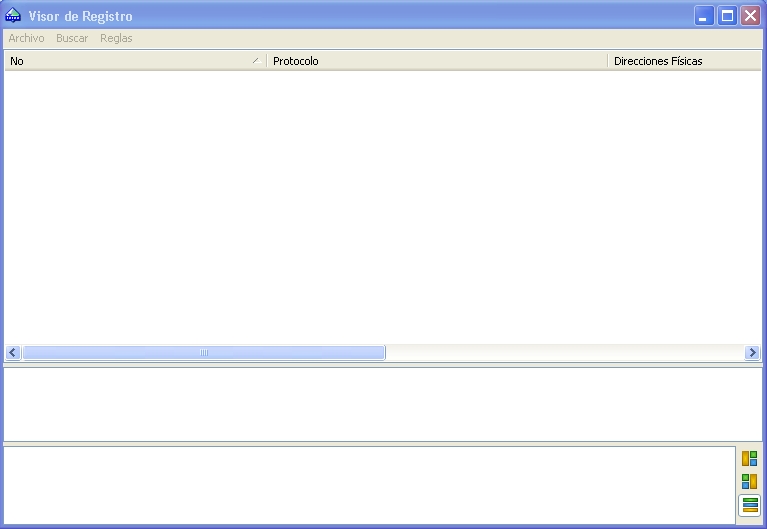

8.- Tratamiento de ficheros (registros)

9.- Concatenación de archivos (registros)

10.- Buffer de captura

11.- Capturando trafico

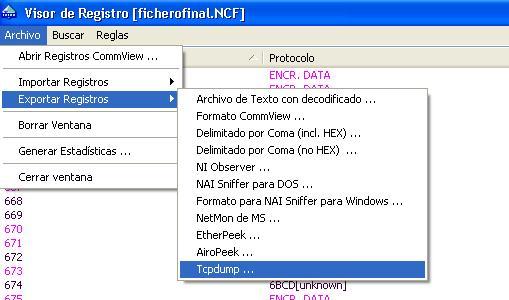

12.- Exportación de ficheros

13.- Configuraciones complementarias

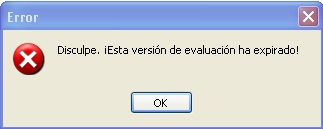

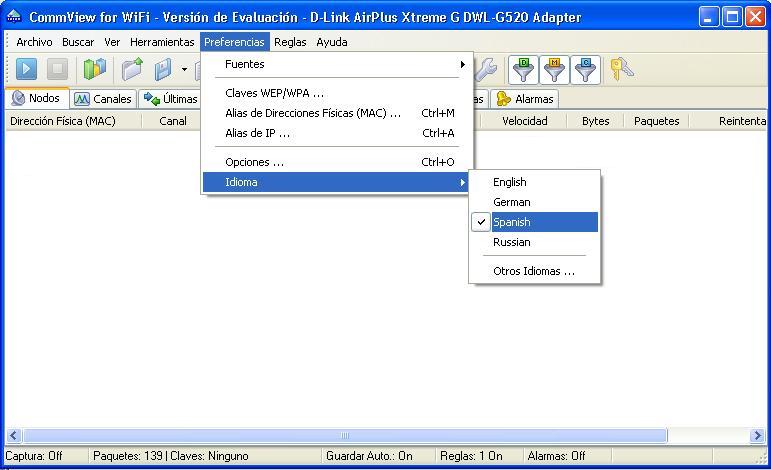

14.- Análisis de seguridad finalDesde el punto de vista de seguridad wireless nos han hecho creer que las redes inalámbricas son ciertamente seguras a partir del cifrado WEP, todos sabemos que esto no es así, pero se basaban que en la excusa de que no todo el mundo tiene capacidad para asumir los nuevos retos en linux, y que la inseguridad con Windows era limitada ya que había pocas tarjetas cuyo chipset entraban en modo monitor en Windows, previo paso necesario para capturar trafico y poder así analizarlo mediante técnicas que no vamos a explicar. Estas tarjetas era pocas y las que podían se consideraban unas reliquias, y solo se podía con los drivers específicos que todos conocemos. Aun la cosa en Windows se complico cuando los fabricantes sacaron al mercado revolucionarios chipset super g para las atheros. Estas tarjetas si entraban en modo monitor en Windows pero la captura de trafico era cero patatero.Hace ya tiempo ya sacaron un programa comercial, donde podéis optar por una versión de evaluación para probar, donde se incluyen nuevos drivers que permiten capturar trafico de forma correcta, y mas cosas.............Digo hace tiempo porque en la Biblia de seguridad ya se menciona desde entonces, pero su uso fue limitado, ya que no era posible la inyección en Windows, quizás si lo era, pero nadie obtuvo resultados dignos de documentar en castellano, pues bien este objetivo ya ha sido logrado, y por lo tanto previo paso a explicar la inyección de trafico en Windows es necesario saber como funciona este nuevo programa para la captura de trafico de forma normal. El manual de inyección podéis verlo en este mismo portal. Pero os aconsejo que primero leáis este manual base de configuración.Entender como funciona este programa comercial en Windows para poder capturar trafico y demostrar la vulnerabilidad de las redes en Windows, y una variante mas, a las ya muchas existente, para poder hacerlo exclusivamente en un entorno Windows. Trataremos exclusivamente el tema de captura de trafico pero en el manual de inyección podéis observar que la inyección es valida tanto para WEP como para WPA. Las WPA si son seguras en función de la contraseña usada, al ser necesario usar diccionarios externos difíciles de encontrar.Recordad que estamos en Seguridad Wireless y este portal esta dirijido a comprobar el nivel de seguridad de nuestras propias redes inalámbricas, cualquier uso del mismo para acceder a redes de terceros esta considerado como actividades delictivas penadas en el ámbito judicial tanto a nivel civil como criminal. No es ni di lejos el motivo de este manual, cualquier uso indebido será responsabilidad directamente vuestra. Las pruebas se han hecho para mi propia red wireless que tengo en casa y comprobar así el bajo nivel de seguridad que tiene la encriptación WEP. Robar ancho de banda es ilegal, lo mismo que acceder a sistemas o equipos de otras personas, recordarlo siempre. Si queréis conexión a Internet, contratarla vosotros mismos a las muchas ofertas que hay.Aviso legal del producto: Las pruebas aquí comunicadas han sido realizadas con la versión de evaluación.El programa es cuestión es el CommView for WifiRecordad: Este programa de computadora está protegido por leyes de propiedad intelectual y tratados internacionales. La reproducción o distribución no Autorizada de este programa, o cualquier parte del mismo, puede resultar en penalidades civiles y criminales.Podéis encontrar todo tipo de explicación y características del mismo en su Web principal:http://www.tamos.com/Pero han sido muy generosos al ofrecer una versión de evaluación, tiene algunas capacidades limitadas, pero es valido para explicar su funcionamiento y citar sus mejores posibilidades.La versión de evaluación podéis descargarla de aquí:http://www.tamos.com/download/main/Previo paso al uso de este programa, podéis comprobar si vuestra tarjeta es compatible con dicho programa. Para eso han diseñado una pequeña aplicación que servirá para comprobarlo.Podéis descargarla de aquí: http://www.tamos.com/files/cardcheck.zipNo creo necesario explicar como se descomprime un fichero en formato zip en Windows y como luego se instala, basta con ejecutar archivo exe. Y este ultimo ni siquiera necesita instalación, se ejecuta y listo.Veamos un ejemplo de uso.Como veis me indica que mi tarjeta si es compatible con esta aplicación.Podemos ver la lista de tarjetas compatibles.De todas formas os muestro un listado de las tarjetas compatibles.802.11b/g/n and 802.11a/b/g/n AdaptersAdapter 802.11 Bands Form Factor Supported OS Atheros AR5008, AR5009, AR9xxx BGN or ABGN Integrated XP or higher Broadcom 802.11n BGN or ABGN Integrated Vista or higher D-Link DWA-542 BGN PCI XP or higher D-Link DWA-547 BGN PCI XP or higher D-Link DWA-552 BGN PCI XP or higher D-Link DWA-556 BGN PCIe XP or higher D-Link DWA-642 BGN PC Card XP or higher D-Link DWA-643 BGN ExpressCard XP or higher D-Link DWA-645 BGN PC Card XP or higher D-Link DWA-652 BGN PC Card XP or higher Dell Wireless 1505 ABGN Integrated Vista or higher Dell Wireless 1510 ABGN Integrated Vista or higher Dell Wireless 1515 ABGN Integrated Vista or higher Dell Wireless 1520 ABGN Integrated Vista or higher Intel 1000 BGN Integrated Vista or higher Intel 4965 ABGN Integrated Vista or higher Intel 5100, 5150, 5300, 5350 ABGN Integrated Vista or higher Intel 6200, 6250, 6300, 6350 ABGN Integrated Vista or higher Linksys WEC600N ABGN ExpressCard Vista or higher Linksys WUSB600N ABGN USB Vista or higher NEC AtermWL300NC ABGN PC Card XP or higher NETGEAR WN111 v2 BGN USB XP or higher Proxim ORiNOCO 8494 ABGN USB XP or higher Realtek RTL8192E BGN PCIe Vista or higher TP-Link TL-WN811N BGN PC Card XP or higher TP-Link TL-WN821N BGN USB XP or higher TP-Link TL-WN910N BGN PC Card XP or higher Ubiquiti SR71C ABGN PC Card XP or higher Ubiquiti SR71X ABGN ExpressCard XP or higher Ubiquiti SR71-USB ABGN USB XP or higher CACE AirPcap Nx USB ABGN USB XP or higher 802.11b/g and 802.11a/b/g AdaptersAdapter 802.11 Bands Form Factor Supported OS Atheros AR5001-AR5007 BG or ABG Integrated XP or higher Broadcom 802.11 b/g or a/b/g BG or ABG Integrated Vista or higher Cisco Aironet 802.11a/b/g ABG PC Card XP or higher D-Link WNA-2330 BG PC Card XP or higher D-Link DWL-G680 BG PC Card XP or higher D-Link DWL-AG660 ABG PC Card XP or higher D-Link DWL-AG530 ABG PCI XP or higher D-Link DWL-AG650 ABG PC Card XP or higher D-Link DWL-AG520 ABG PCI XP or higher D-Link DWL-G630 BG PC Card XP or higher D-Link DWL-G520 BG PCI XP or higher D-Link DWL-G650 BG PC Card XP or higher D-Link DWA-120 BG USB Vista or higher Dell Wireless 1390 BG Integrated Vista or higher Dell Wireless 1395 BG Integrated Vista or higher Dell Wireless 1397 BG Integrated Vista or higher Intel 3945ABG ABG Integrated Vista or higher Linksys WPC55AG ABG PC Card XP or higher NETGEAR WAG511 ABG PC Card XP or higher NETGEAR WG511T BG PC Card XP or higher NETGEAR WG511U 54AG+ ABG PC Card XP or higher NETGEAR WG511U ABG PC Card XP or higher NETGEAR WPN311 BG PCI XP or higher NETGEAR WPN511 BG PC Card XP or higher Proxim ORiNOCO 8480 ABG PC Card XP or higher Proxim ORiNOCO 8481 ABG PC Card XP or higher Proxim ORiNOCO 8482 ABG PCI XP or higher Proxim ORiNOCO 8470 BG PC Card XP or higher Proxim ORiNOCO 8471 BG PC Card XP or higher SMC 2336W-AG v2 ABG PC Card XP or higher TRENDnet TEW-501PC ABG PC Card XP or higher Ubiquiti SRC ABG PC Card XP or higher CACE AirPcap Ex ABG USB XP or higher No esta de mas que echéis un vistazo a este enlace:http://www.tamos.com/products/commwifi/technotes.phpSobre todo por la razón de siempre, o sea la versión de revisión del chipset, y así nos evitamos algún disgusto de ultima hora.Como hemos dicho lo descargamos, los descomprimimos, y ejecutamos el setup.exe.Y esta será la pantalla de bienvenida.Aquí ya nos entra el miedo y pensamos que nuestra tarjeta no va a funcionar, y le damos a "Help" habitualmente, pero como el idioma del imperio británico no lo domino pues simplemente le doy a "OK" y listo, haced lo mismo vosotros.Si hace días que hemos usado este programa, pues nos avisara que la versión de evaluación ha expirado. Pero en vuestro caso, como lo acabáis de bajar no os dará ningún problema, y esta será la pantalla principal. Pasados unos días si os saldrá este aviso. No recuerdo cuanto dura este termino. Además suele salir un aviso de confirmación de salir de la aplicación.Bueno sin mas preámbulos, vemos su pantalla principal.Seguramente al ser la primera vez que lo iniciamos quizás el idioma no sea el deseado, pues lo cambiamos.Es significativo observar las diferentes pestañas de ventanas principales que nos ofrece. Pasar un buen rato intentándolas ver todas, tanto en modo parado como en modo de captura.Puede asustar al principio, pero es muy manejable. Como vemos un botón de "Play" nos vamos directamente a por el, y:Vemos que el botón de capturar no esta habilitado.Explicación: debemos recordad que el modo monitor es una forma atípica de trabajo de las tarjetas wireless, y que se necesitaban de ciertos drivers especiales. En este caso es lo mismo, pero dicha aplicación ya viene provista de los mismos. Creo saber que drivers base usan para este programa, pero esto correspondería a temas mas avanzados que no tiene a lugar en estos momentos.Llegado a este punto, necesitamos configurar nuestra tarjeta, ya que, recordad que el testdel programa que cite anteriormente paso la prueba de compatibilidad.Por lo tanto nos vamos a: Y nos saldrá la siguiente guía en ingles, el que quiera traducirla que lo haga:

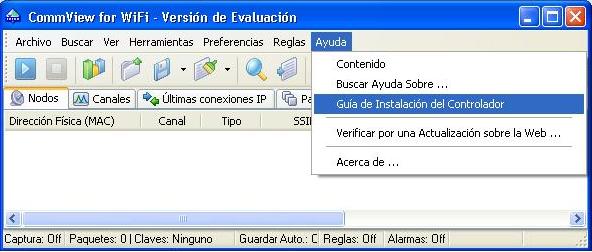

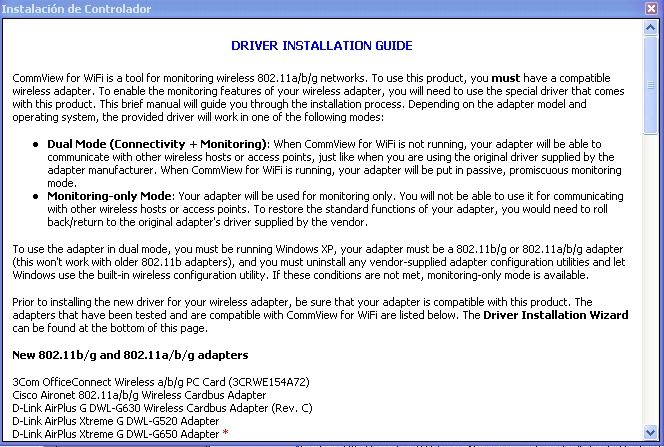

Y nos saldrá la siguiente guía en ingles, el que quiera traducirla que lo haga: Desplazamos el cursor hacia la parte final, y además de localizar unos enlaces muy interesantes, vemos la manera de proceder:

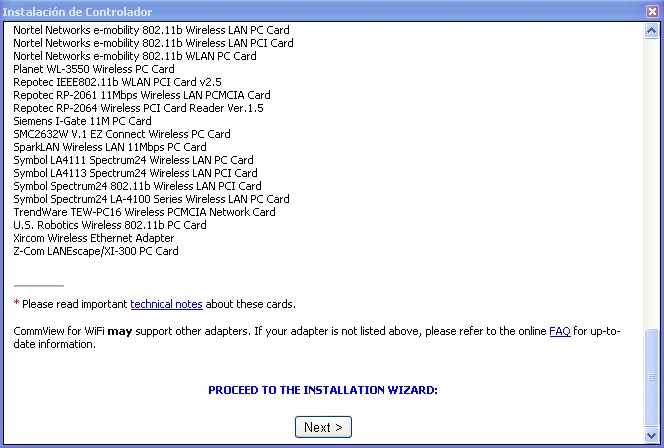

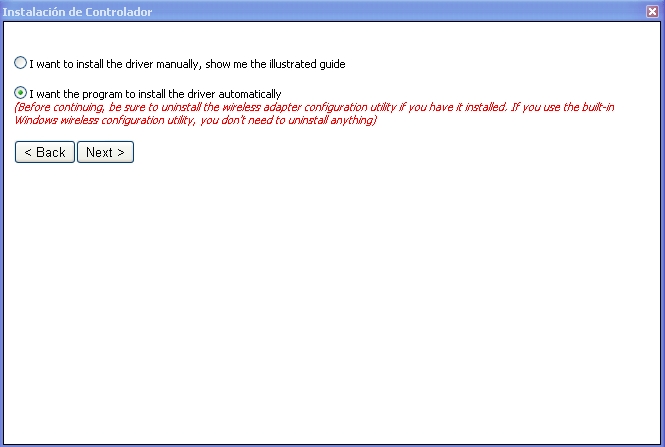

Desplazamos el cursor hacia la parte final, y además de localizar unos enlaces muy interesantes, vemos la manera de proceder: Pulsamos sobre el botón "Next>" y nos saldrá lo siguiente:

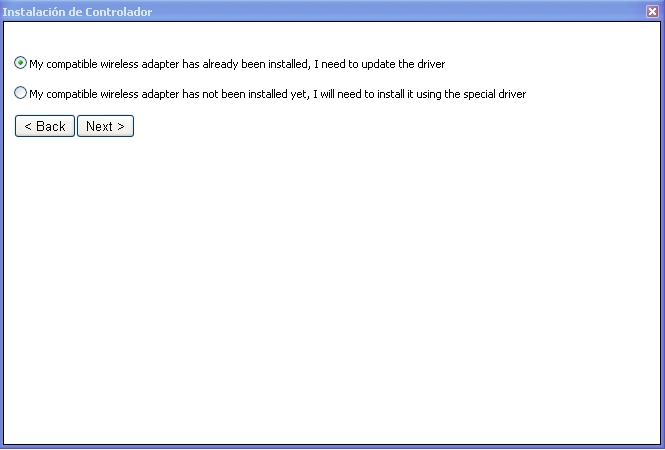

Pulsamos sobre el botón "Next>" y nos saldrá lo siguiente: Tenemos dos opciones, la segunda te indica como instalar una tarjeta wireless si todavia no la has instalado.Se supone partimos de la base que nuestra tarjeta ya estaba configurada e instalada de forma normal en Windows, por lo tanto usaremos la opción primera, que quiere decir, pues en mi caso que la tarjeta ya estaba instalada, pero que se necesita actualizar el driver para poder trabajar con esta aplicación. Si es una tarjeta completamente nueva, siempre es aconsejable instalar los driver originales que vengan en el CD con la caja que se adquirió y se proceda a instalar de la forma habitual. Posteriormente ya realizaremos una actualización de drivers.Elegimos la primera opción y pinchamos sobre "Next>" y nos saldrá la siguiente pantalla:

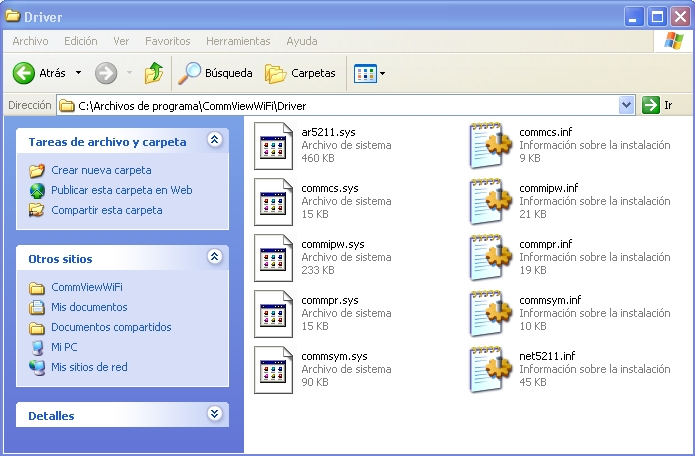

Tenemos dos opciones, la segunda te indica como instalar una tarjeta wireless si todavia no la has instalado.Se supone partimos de la base que nuestra tarjeta ya estaba configurada e instalada de forma normal en Windows, por lo tanto usaremos la opción primera, que quiere decir, pues en mi caso que la tarjeta ya estaba instalada, pero que se necesita actualizar el driver para poder trabajar con esta aplicación. Si es una tarjeta completamente nueva, siempre es aconsejable instalar los driver originales que vengan en el CD con la caja que se adquirió y se proceda a instalar de la forma habitual. Posteriormente ya realizaremos una actualización de drivers.Elegimos la primera opción y pinchamos sobre "Next>" y nos saldrá la siguiente pantalla: Volvemos a tener dos opciones, la primera se usa, por si quieres instalar el driver de forma manual.Si elegimos esa opción habrá que indicar la ruta del nuevo driver, esta ubicación esta dentro del mismo directorio donde se instalo el programa. Ese lugar seria:

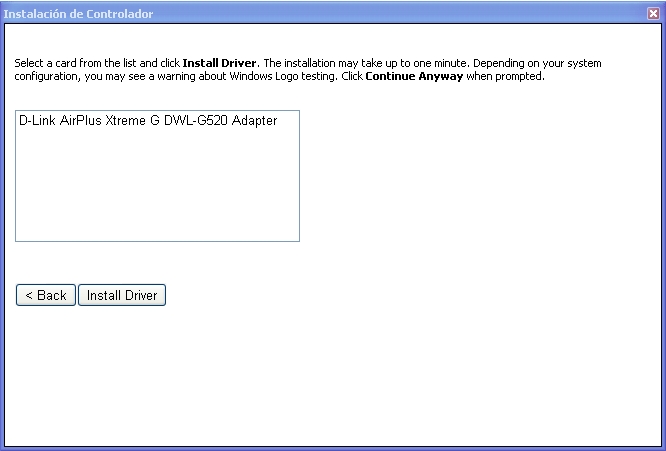

Volvemos a tener dos opciones, la primera se usa, por si quieres instalar el driver de forma manual.Si elegimos esa opción habrá que indicar la ruta del nuevo driver, esta ubicación esta dentro del mismo directorio donde se instalo el programa. Ese lugar seria: Pero habitualmente optaremos por la forma mas rápida, es decir, dejar al programa que lo instale de forma automática, que al fin y al cabo es la instalación que trae por defecto.Pinchamos sobre "Next>" y el asistente de actualización de drivers de la aplicación nos debe mostrar un listado de tarjetas reconocidas. Si no apareciera ninguna, terminar la aplicación y resignaros a volver a trabajar con linux.

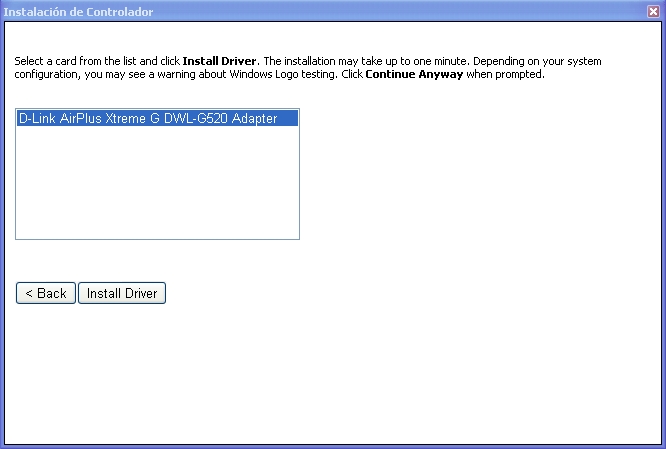

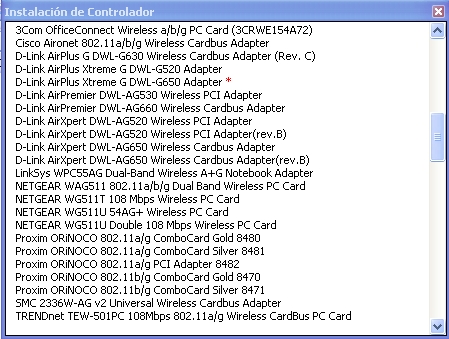

Pero habitualmente optaremos por la forma mas rápida, es decir, dejar al programa que lo instale de forma automática, que al fin y al cabo es la instalación que trae por defecto.Pinchamos sobre "Next>" y el asistente de actualización de drivers de la aplicación nos debe mostrar un listado de tarjetas reconocidas. Si no apareciera ninguna, terminar la aplicación y resignaros a volver a trabajar con linux. Pero en mi caso no ha sido así, y me muestra las lista con todos las tarjetas que reconoce la aplicación y que puede actualiza, en mi caso es evidente que solo acepta una.Pues la selecciono, es decir la marco.

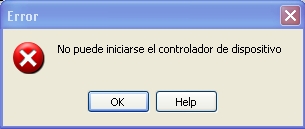

Pero en mi caso no ha sido así, y me muestra las lista con todos las tarjetas que reconoce la aplicación y que puede actualiza, en mi caso es evidente que solo acepta una.Pues la selecciono, es decir la marco. Y pulsamos sobre "Install Driver"Como somos unos genios con Windows pues todo ha debido de ir bien, y la aplicación te lo dirá con el siguiente mensaje.

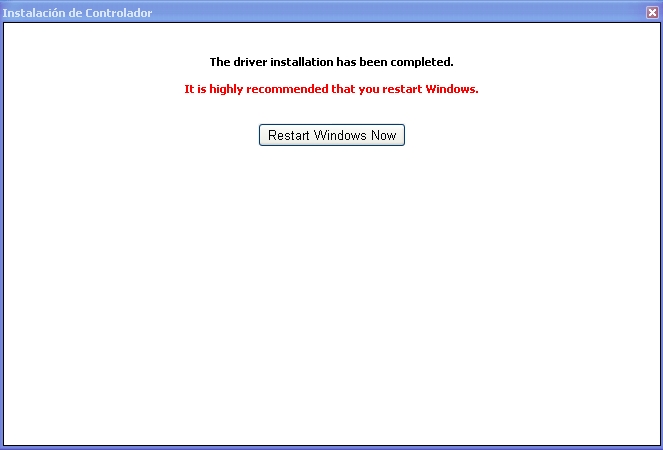

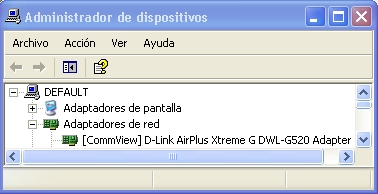

Y pulsamos sobre "Install Driver"Como somos unos genios con Windows pues todo ha debido de ir bien, y la aplicación te lo dirá con el siguiente mensaje. Nos dice que la instalación de driver ha sido correcta y que se recomienda que se reinicie Windows. Pues lo hacemos. Recordad que es importante reiniciar siempre después de actualizar el driver en este tipo de aplicaciones.Después de reiniciar, será interesante acceder a "Administrador de dispositivos" y observar como nos ha modificado el nombre de nuestra tarjeta. Podéis incluso ver las características de tal como lo ha dejado, pero solo es una cuestión a mi modo de ver interesante y curiosa, pero nada mas.

Nos dice que la instalación de driver ha sido correcta y que se recomienda que se reinicie Windows. Pues lo hacemos. Recordad que es importante reiniciar siempre después de actualizar el driver en este tipo de aplicaciones.Después de reiniciar, será interesante acceder a "Administrador de dispositivos" y observar como nos ha modificado el nombre de nuestra tarjeta. Podéis incluso ver las características de tal como lo ha dejado, pero solo es una cuestión a mi modo de ver interesante y curiosa, pero nada mas. Abrimos de nuevo el programa, y si este no esta configurado para que se inicie la captura de forma automática (esta opción es configurable al igual que otras muchas, pero nada importantes para el proceso que nos depara en estos momentos), pues hacemos lo mismo de siempre, pulsamos en "Play" y ahora la pantalla si nos muestra habilitado el botón de "Capturar".

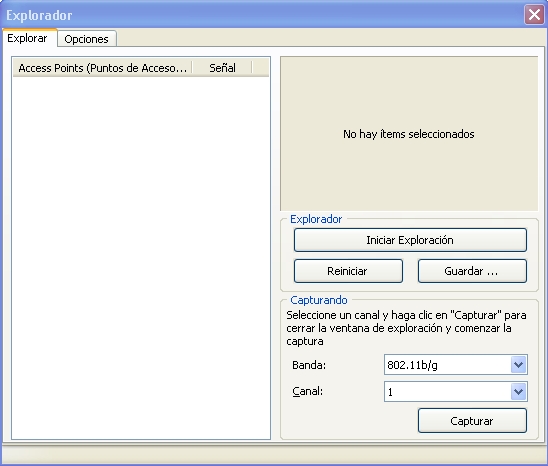

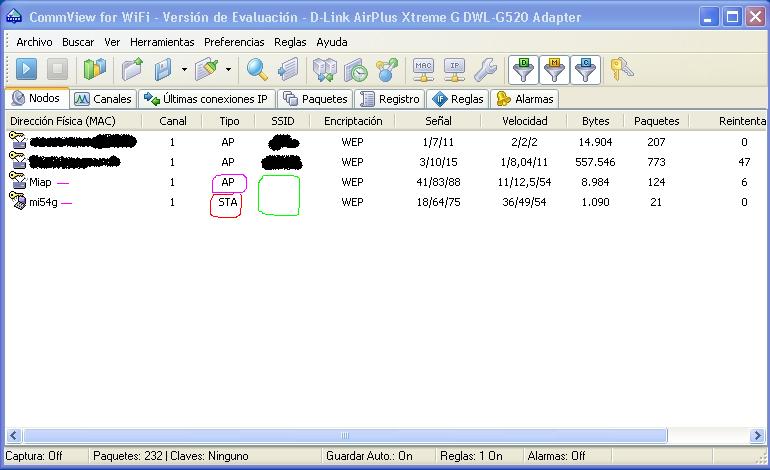

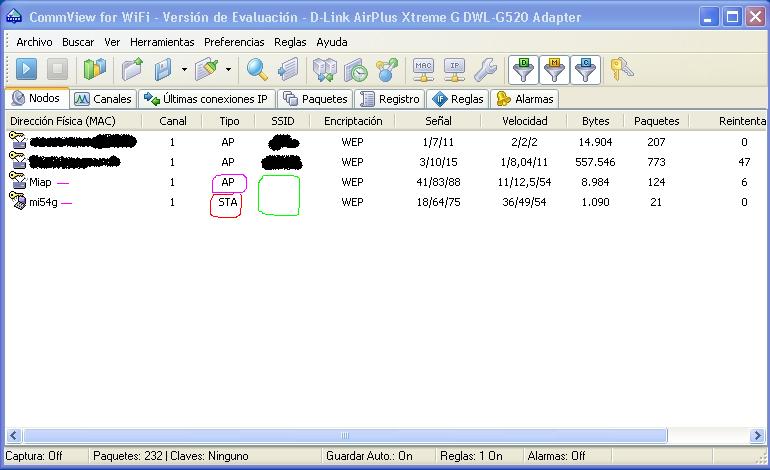

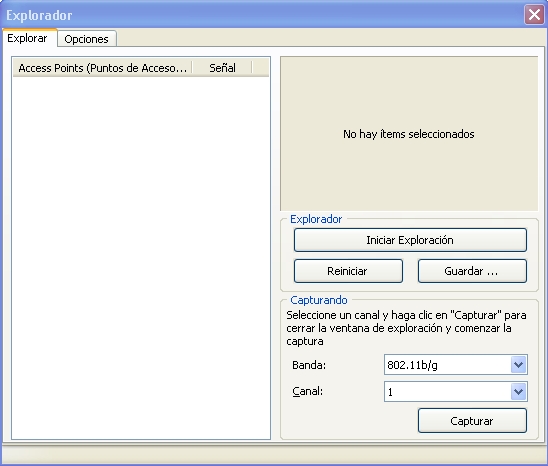

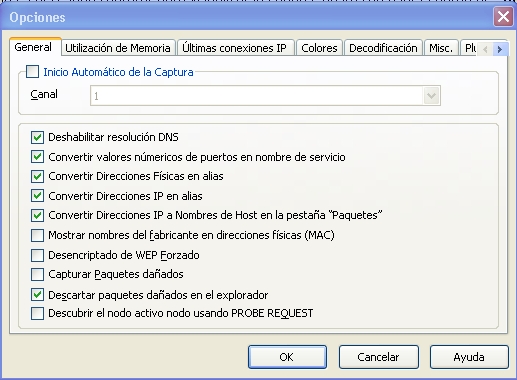

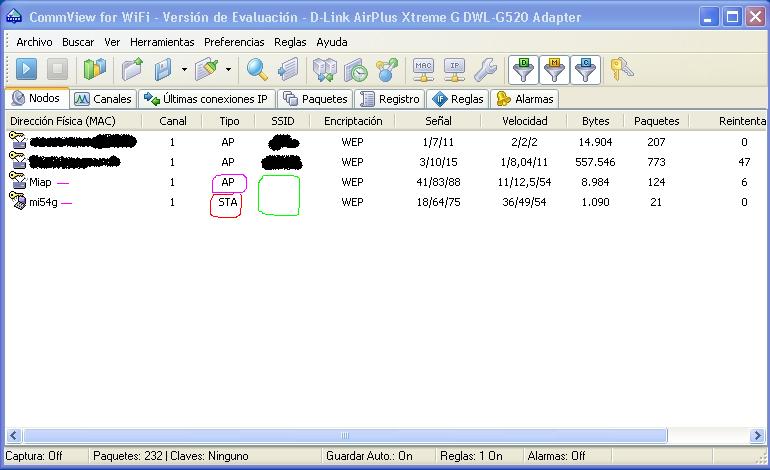

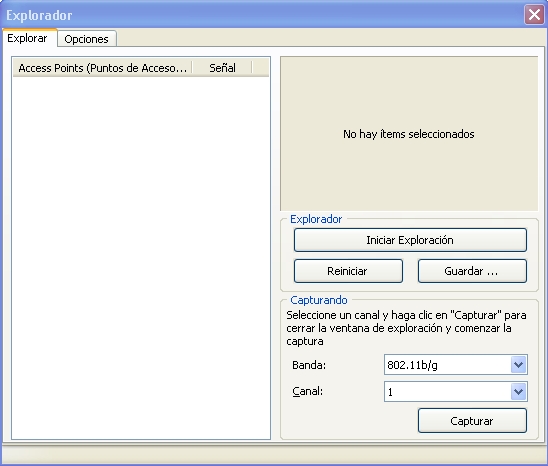

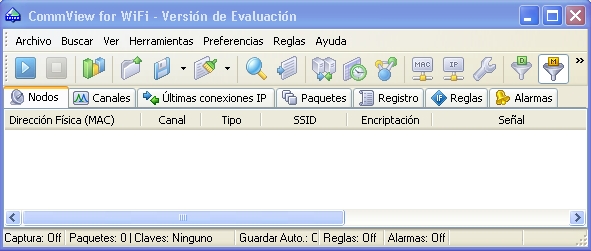

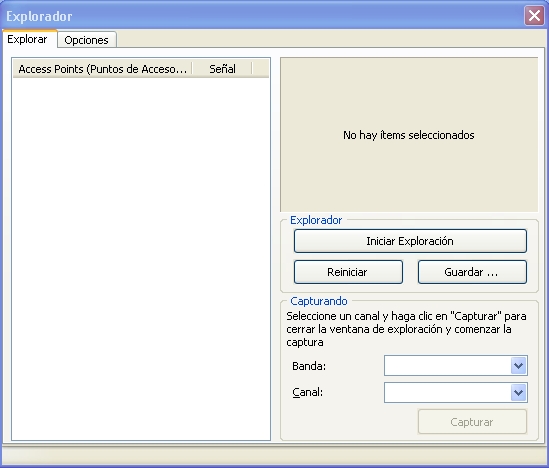

Abrimos de nuevo el programa, y si este no esta configurado para que se inicie la captura de forma automática (esta opción es configurable al igual que otras muchas, pero nada importantes para el proceso que nos depara en estos momentos), pues hacemos lo mismo de siempre, pulsamos en "Play" y ahora la pantalla si nos muestra habilitado el botón de "Capturar". Antes de ponernos a capturar trafico vamos a definir algunos conceptos básicos y a configurar el programa de forma correcta.En la ventana anterior vimos una serie de campos que paso a describir los mas importantes.Pestaña ExplorarLos componentes mas importantes son:Capturar: no necesita mucha explicación y se entiende por si mismo. Se inicia la captura del trafico wireless existente.Canal: donde le podemos indicar en que canal debe de realizar la captura.La captura solo puede realizarse en un canal especifico, al igual que todas las futuras acciones que se puedan realizar y que podréis ver en el Manual de inyección de Windows, dicho canal es fijado en la lista habilitado para ello.Banda 802.11b/g: en función del estándar permitido por nuestra tarjeta en este caso el modo compartido habitual de b/g para frecuencias de 2.4GHz. Pero pudiera haber sido también el estándar 802.11a para frecuencias de 5KHz.Iniciar Exploración: Inicia un rastreo de todas la redes inalámbricas del entrono. Esta información aparecerá en la ventana de la izquierda. Es algo similar a cualquier rastreador de redes wireless. Pero si seleccionamos cualquier punto de acceso, en la ventana de la derecha nos dará una información exhaustiva del tipo de red o nodo wireless con la que estamos tratando.El modo de trabajo de la exploración es diferente al modo de trabajo de la captura. Su diferencia mas notable es la siguiente:En modo de captura solo se puede trabajar en un canal fijado en la lista que hemos comentado anteriormente.En modo de exploración podemos trabajar en los canales que queramos. Estas formas y algunas mas de trabajo podemos definirlas en esta misma ventana "Explorador" pero en otra pestaña diferente "Opciones".Pestaña OpcionesLa vemos:

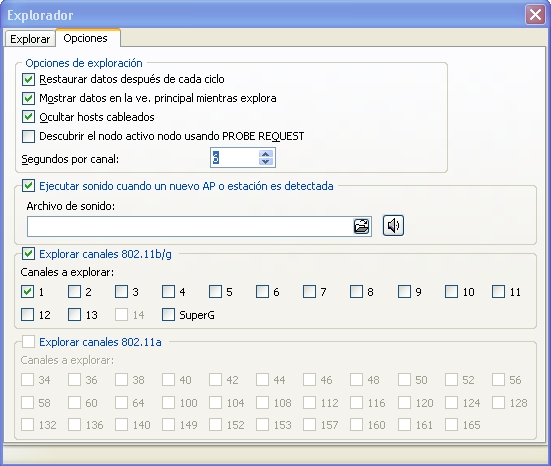

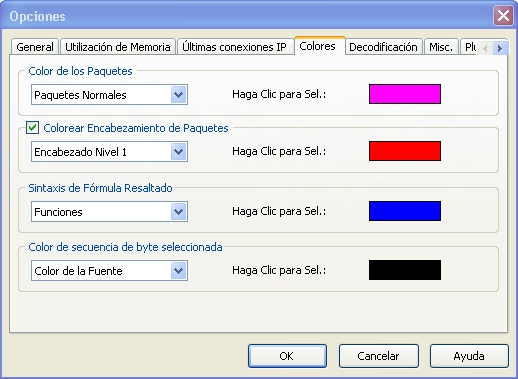

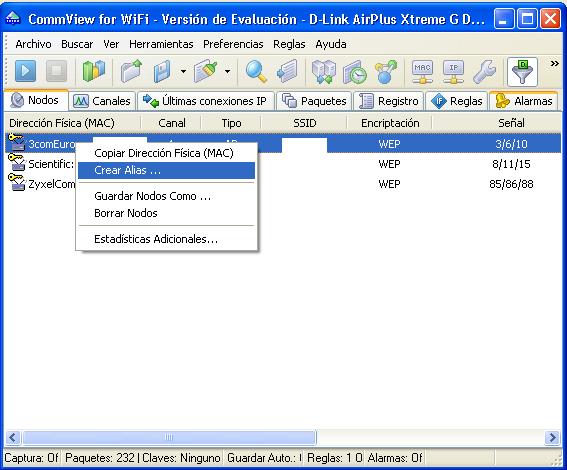

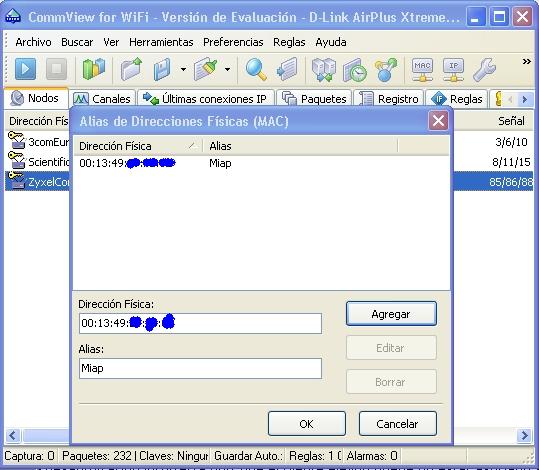

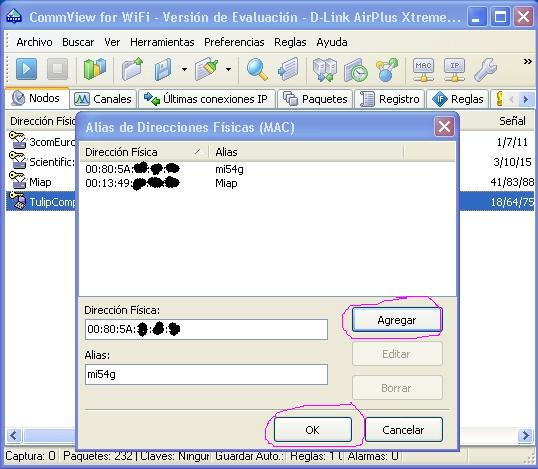

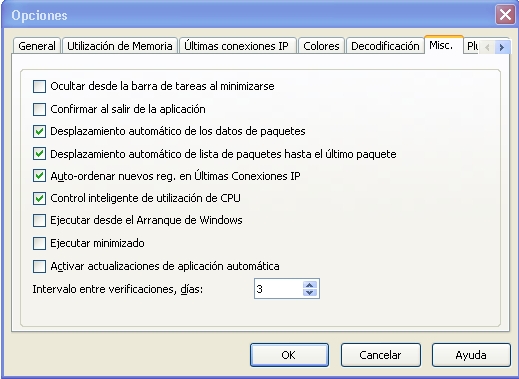

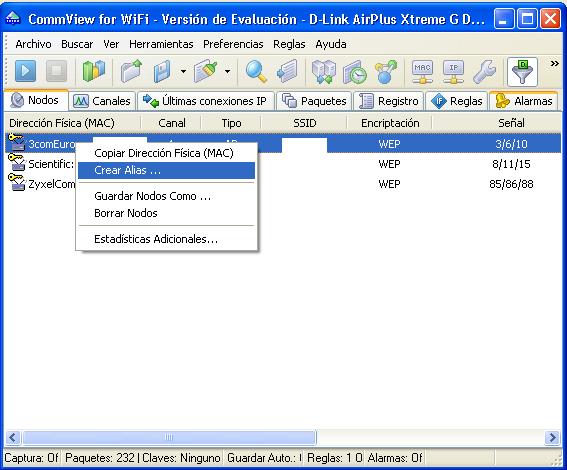

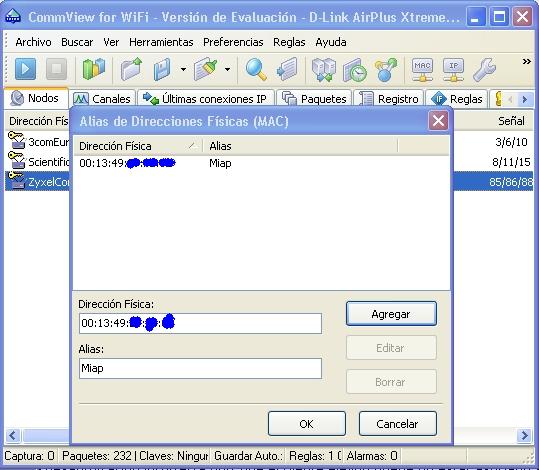

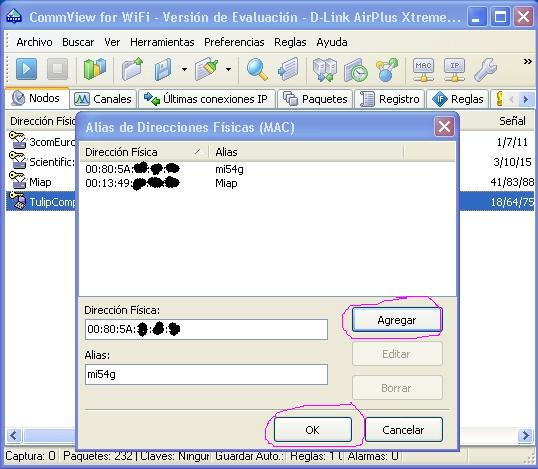

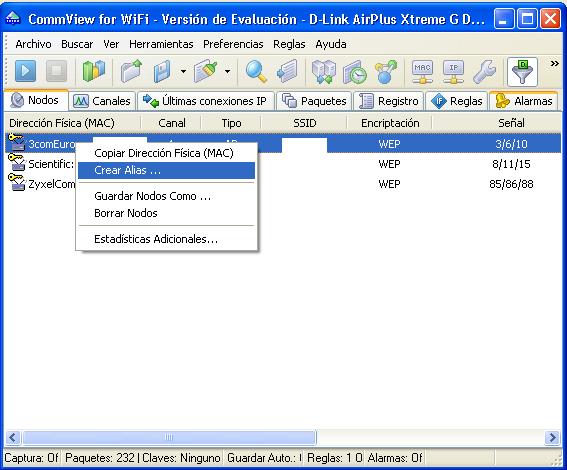

Antes de ponernos a capturar trafico vamos a definir algunos conceptos básicos y a configurar el programa de forma correcta.En la ventana anterior vimos una serie de campos que paso a describir los mas importantes.Pestaña ExplorarLos componentes mas importantes son:Capturar: no necesita mucha explicación y se entiende por si mismo. Se inicia la captura del trafico wireless existente.Canal: donde le podemos indicar en que canal debe de realizar la captura.La captura solo puede realizarse en un canal especifico, al igual que todas las futuras acciones que se puedan realizar y que podréis ver en el Manual de inyección de Windows, dicho canal es fijado en la lista habilitado para ello.Banda 802.11b/g: en función del estándar permitido por nuestra tarjeta en este caso el modo compartido habitual de b/g para frecuencias de 2.4GHz. Pero pudiera haber sido también el estándar 802.11a para frecuencias de 5KHz.Iniciar Exploración: Inicia un rastreo de todas la redes inalámbricas del entrono. Esta información aparecerá en la ventana de la izquierda. Es algo similar a cualquier rastreador de redes wireless. Pero si seleccionamos cualquier punto de acceso, en la ventana de la derecha nos dará una información exhaustiva del tipo de red o nodo wireless con la que estamos tratando.El modo de trabajo de la exploración es diferente al modo de trabajo de la captura. Su diferencia mas notable es la siguiente:En modo de captura solo se puede trabajar en un canal fijado en la lista que hemos comentado anteriormente.En modo de exploración podemos trabajar en los canales que queramos. Estas formas y algunas mas de trabajo podemos definirlas en esta misma ventana "Explorador" pero en otra pestaña diferente "Opciones".Pestaña OpcionesLa vemos: Los componentes mas importantes son:Opciones de exploraciónEsta configuración solo afecta cuando iniciamos una exploración. Recordad que la exploración de redes no tiene nada que ver con la captura de paquetes (trafico) de esas misma redes.Restaurar datos después de cada ciclo: La exploración efectúa un recorrido por los diferentes canales que hayamos seleccionado, si habilitamos esta casilla cuando finalice el rastreo borrara los nodos localizados cuando vuelva a realizar otro escáner, por lo tanto es mejor tenerla no seleccionada para poder observar siempre los nodos localizados. En ambas formas la exploración no acaba hasta que no le forzamos a ello.Mostrar datos en la ventana principal mientras explora: Si habilitamos esta casilla, la información que aparece en la ventana de exploración también será visible en la pantalla principal del programa en "Nodos". Siempre es mejor tenerla no seleccionada, ya que la creación de "Alias" es mucho mas fácil, luego veremos lo que son "Alias".Ocultar host cableados: Si solo queremos obtener información de estaciones que solo sean inalámbricas deberemos de habilitar esta casilla, pero si lo hacemos corremos ciertos riesgos, la misma aplicación nos informa:

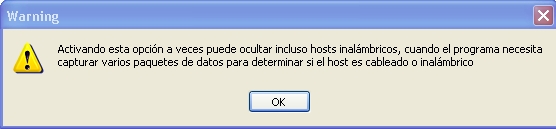

Los componentes mas importantes son:Opciones de exploraciónEsta configuración solo afecta cuando iniciamos una exploración. Recordad que la exploración de redes no tiene nada que ver con la captura de paquetes (trafico) de esas misma redes.Restaurar datos después de cada ciclo: La exploración efectúa un recorrido por los diferentes canales que hayamos seleccionado, si habilitamos esta casilla cuando finalice el rastreo borrara los nodos localizados cuando vuelva a realizar otro escáner, por lo tanto es mejor tenerla no seleccionada para poder observar siempre los nodos localizados. En ambas formas la exploración no acaba hasta que no le forzamos a ello.Mostrar datos en la ventana principal mientras explora: Si habilitamos esta casilla, la información que aparece en la ventana de exploración también será visible en la pantalla principal del programa en "Nodos". Siempre es mejor tenerla no seleccionada, ya que la creación de "Alias" es mucho mas fácil, luego veremos lo que son "Alias".Ocultar host cableados: Si solo queremos obtener información de estaciones que solo sean inalámbricas deberemos de habilitar esta casilla, pero si lo hacemos corremos ciertos riesgos, la misma aplicación nos informa: Así que la dejaremos no seleccionada.Descubrir el nodo activo nodo usando PROBE REQUEST: Si esta habilitada realizara envíos de sondas para detectar la existencia de nodos con essid ocultos. Esta es la forma habitual de trabajo del NetStumbler. Esta emisión de sondas hace detectable la posición de la tarjeta que corre bajo la aplicación. Por lo tanto la dejaremos como no seleccionada.Os aconsejo dejar configurada las opciones de exploracion de la siguiente manera:Segundos por canal: Limitamos el tiempo que la tarjeta tiene para rastrear las redes dentro de un canal que se haya elegido, en este caso recordad que no solo es necesario que se uno solo como ocurria en la caotura, sino que pueden ser varios o todos.Ejecutar sonido cuando un nuevo AP o estacion es detectada: Sin comentarios, y lo mismo para el fichero de sonido.Habitualmente trabajamos sobre el estándar 802.11b.Podemos determinar los canales que entraran dentro de la exploración. En captura solo se puede con uno.Podemos empezar a capturar ya. Pues no, todavía no lo hagáis..Primeo trataremos el tema de ficheros y algunos conceptos mas. Por lo tanto cerramos esta pantalla y nos situamos de nuevo en la principal.Este programa como hemos dicho permite la captura de muchas cosas, pero como solo nos interesa en estos momentos el trafico de paquetes de datos, previo acción al análisis de la seguridad wireless, pues debemos de indicarlo de esa manera. Es decir usamos un filtro del programa y mas al ser una versión de evaluación.

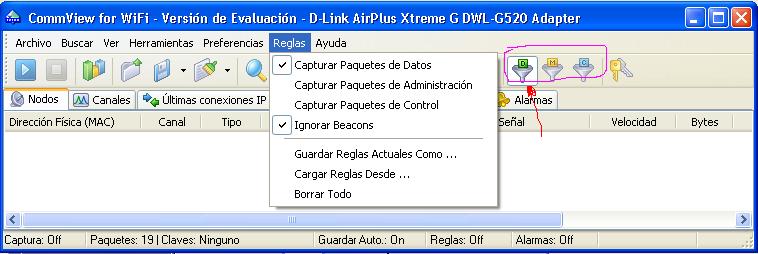

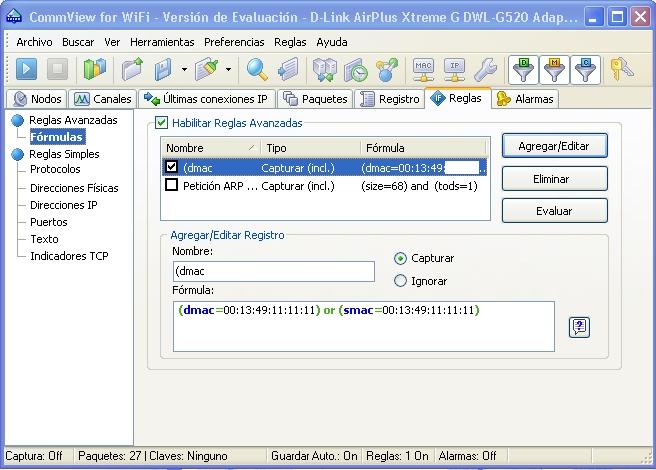

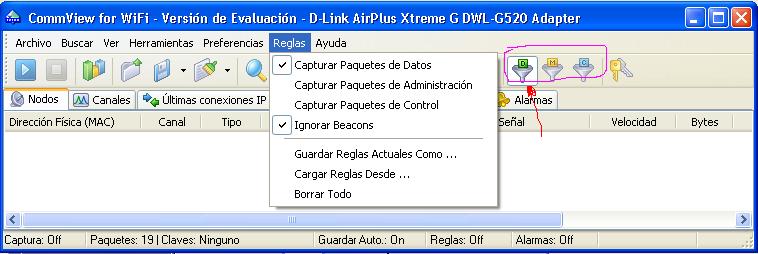

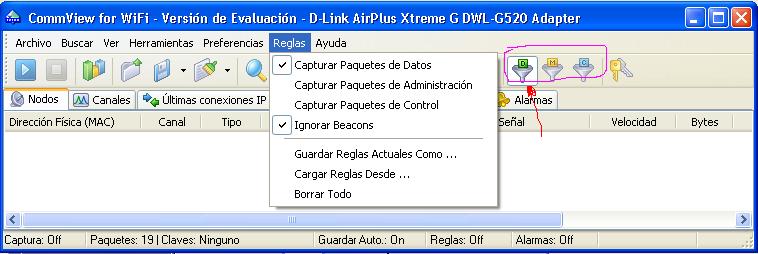

Así que la dejaremos no seleccionada.Descubrir el nodo activo nodo usando PROBE REQUEST: Si esta habilitada realizara envíos de sondas para detectar la existencia de nodos con essid ocultos. Esta es la forma habitual de trabajo del NetStumbler. Esta emisión de sondas hace detectable la posición de la tarjeta que corre bajo la aplicación. Por lo tanto la dejaremos como no seleccionada.Os aconsejo dejar configurada las opciones de exploracion de la siguiente manera:Segundos por canal: Limitamos el tiempo que la tarjeta tiene para rastrear las redes dentro de un canal que se haya elegido, en este caso recordad que no solo es necesario que se uno solo como ocurria en la caotura, sino que pueden ser varios o todos.Ejecutar sonido cuando un nuevo AP o estacion es detectada: Sin comentarios, y lo mismo para el fichero de sonido.Habitualmente trabajamos sobre el estándar 802.11b.Podemos determinar los canales que entraran dentro de la exploración. En captura solo se puede con uno.Podemos empezar a capturar ya. Pues no, todavía no lo hagáis..Primeo trataremos el tema de ficheros y algunos conceptos mas. Por lo tanto cerramos esta pantalla y nos situamos de nuevo en la principal.Este programa como hemos dicho permite la captura de muchas cosas, pero como solo nos interesa en estos momentos el trafico de paquetes de datos, previo acción al análisis de la seguridad wireless, pues debemos de indicarlo de esa manera. Es decir usamos un filtro del programa y mas al ser una versión de evaluación. Siempre para este tipo de capturas, debemos de marcar la casilla "Capturar Paquetes de Datos" e "Ignorar Beacons", o bien lo hacéis mediante la barra de menú, o bien mediante los iconos destinados para este uso.Respecto a los iconos de la barra de herramientas: D =Datos, M = Administracion, C = Control.Ya casi estamos, solo nos queda el trato con ficheros.Observamos de nuevo la pantalla principal, en ellas podemos determinar 7 pestañas, pues para el trato de ficheros, nos iremos hasta la pestaña "Registro" y automáticamente la información de la pantalla principal cambia.

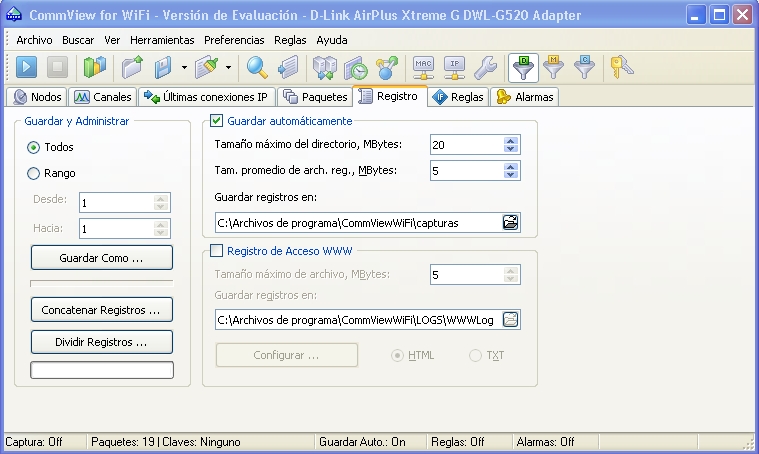

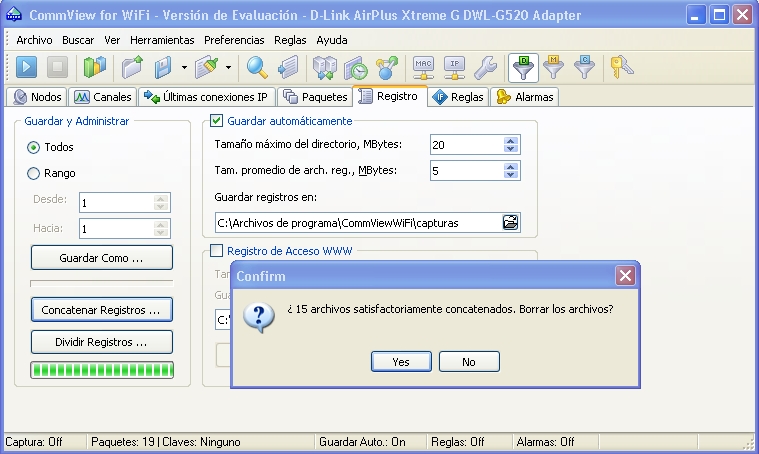

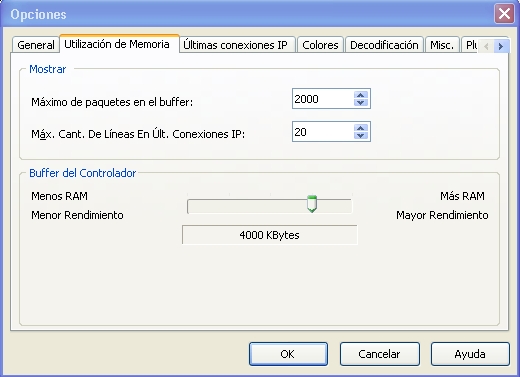

Siempre para este tipo de capturas, debemos de marcar la casilla "Capturar Paquetes de Datos" e "Ignorar Beacons", o bien lo hacéis mediante la barra de menú, o bien mediante los iconos destinados para este uso.Respecto a los iconos de la barra de herramientas: D =Datos, M = Administracion, C = Control.Ya casi estamos, solo nos queda el trato con ficheros.Observamos de nuevo la pantalla principal, en ellas podemos determinar 7 pestañas, pues para el trato de ficheros, nos iremos hasta la pestaña "Registro" y automáticamente la información de la pantalla principal cambia. En este caso, ya os presento configurada de forma correcta como debe quedar.Selecciono la casilla "Guardar automáticamente", y podéis ver en la barra de estado de programa en todo momento que así lo indica. Si el tamaño de la suma de todas las capturas es superior al tamaño fijado al directorio, durante el proceso de guardado automático, se sobrescribirán los datos sobre los iniciales de estos mismos ficheros. Por lo tanto una vez realizadas las capturas es mejor portarlas a otro directorio, y acostumbrarnos a dejar vació el directorio de las capturas para el modo de guardar de forma automática.Como valores, cada uno determinara la capacidad de rendimiento de su equipo. Para empezar y probar podéis usar los que se ven en la captura de pantalla anterior, es decir 20MB para el directorio y 5M de tamaño medio para cada archivo de captura.También le indicamos la ruta donde se deben guardar los ficheros que se crearan en las capturas.Una vez iniciado el proceso de captura, no hay que realizar ningún control, es mas, hay una opción de la aplicación que permite programar capturas, por lo tanto debemos de tener el sistema configurado de forma adecuada, es decir que se graben los datos de forma automática, pero este tipo de ficheros hace bajar el rendimiento del equipo y mas con microprocesadores mas antiguos y con limitación de memoria RAM, por lo tanto, no dejamos que se grabe todo en un fichero sino en varios, dicha acción la asignamos con el campo definido como "Tamaño de promedio".Después de horas de captura (no en la versión de evaluación), podemos volver y ver como esta ese directorio, se habrán generado pues, diferentes tipos de ficheros con los datos obtenidos. Pero recordad que al ser una versión de evaluación tenemos restringida la captura de datos y el tiempo de captura. Aun así esta versión nos permite observar como debe de funcionar el programa con una licencia valida.Siempre que podamos, realizaremos varias capturas seguidas con diferentes intervalos dentro de la versión de evaluación. Así al final de día, podemos tener en esa ruta de directorios, una serie de ficheros de datos, siempre que el tamaño no sea mayor al determinado en "Tamaño máximo del directorio" si eso fuera así, la misma aplicación para autocorregir y ajustarse al tamaño máximo especificado en "Tamaño máximo del directorio"borraría los datos de los ficheros para poner los nuevos, y así cíclicamente, por lo tanto recodar de dejar siempre libre el directorio de trabajo.¿Podemos capturar ya?, no todavía no, os explico la concatenación de archivos, que es algo diferente a como estamos acostumbrado a tratar, aunque en base es lo mismo.Este proceso debe de realizarse siempre, después de haber realizados las capturas.Pero si es la primera vez que usáis esta aplicación os recomiendo que prestéis mucha a atención a lo aquí explicado.En esta misma pantalla podemos observar un botón denominado "Concatenar registros".Registro es equivalente a ficheros de captura. Pinchamos sobre el y:

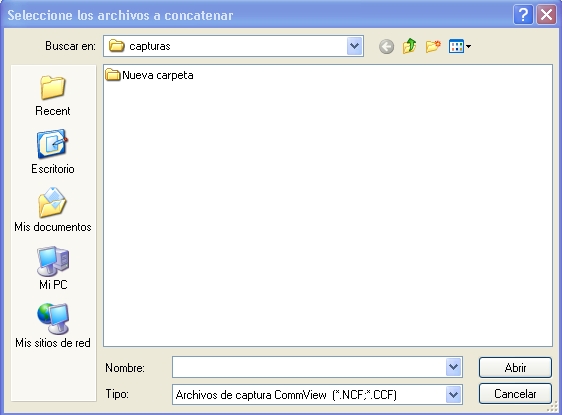

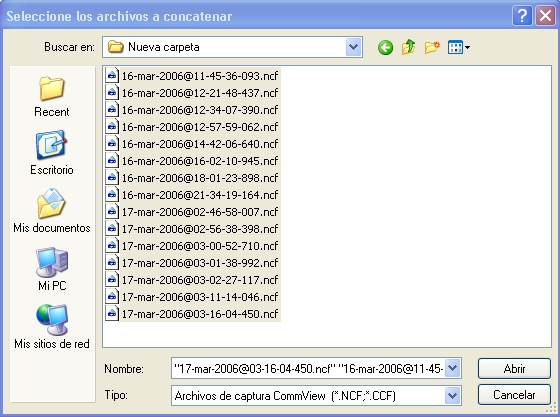

En este caso, ya os presento configurada de forma correcta como debe quedar.Selecciono la casilla "Guardar automáticamente", y podéis ver en la barra de estado de programa en todo momento que así lo indica. Si el tamaño de la suma de todas las capturas es superior al tamaño fijado al directorio, durante el proceso de guardado automático, se sobrescribirán los datos sobre los iniciales de estos mismos ficheros. Por lo tanto una vez realizadas las capturas es mejor portarlas a otro directorio, y acostumbrarnos a dejar vació el directorio de las capturas para el modo de guardar de forma automática.Como valores, cada uno determinara la capacidad de rendimiento de su equipo. Para empezar y probar podéis usar los que se ven en la captura de pantalla anterior, es decir 20MB para el directorio y 5M de tamaño medio para cada archivo de captura.También le indicamos la ruta donde se deben guardar los ficheros que se crearan en las capturas.Una vez iniciado el proceso de captura, no hay que realizar ningún control, es mas, hay una opción de la aplicación que permite programar capturas, por lo tanto debemos de tener el sistema configurado de forma adecuada, es decir que se graben los datos de forma automática, pero este tipo de ficheros hace bajar el rendimiento del equipo y mas con microprocesadores mas antiguos y con limitación de memoria RAM, por lo tanto, no dejamos que se grabe todo en un fichero sino en varios, dicha acción la asignamos con el campo definido como "Tamaño de promedio".Después de horas de captura (no en la versión de evaluación), podemos volver y ver como esta ese directorio, se habrán generado pues, diferentes tipos de ficheros con los datos obtenidos. Pero recordad que al ser una versión de evaluación tenemos restringida la captura de datos y el tiempo de captura. Aun así esta versión nos permite observar como debe de funcionar el programa con una licencia valida.Siempre que podamos, realizaremos varias capturas seguidas con diferentes intervalos dentro de la versión de evaluación. Así al final de día, podemos tener en esa ruta de directorios, una serie de ficheros de datos, siempre que el tamaño no sea mayor al determinado en "Tamaño máximo del directorio" si eso fuera así, la misma aplicación para autocorregir y ajustarse al tamaño máximo especificado en "Tamaño máximo del directorio"borraría los datos de los ficheros para poner los nuevos, y así cíclicamente, por lo tanto recodar de dejar siempre libre el directorio de trabajo.¿Podemos capturar ya?, no todavía no, os explico la concatenación de archivos, que es algo diferente a como estamos acostumbrado a tratar, aunque en base es lo mismo.Este proceso debe de realizarse siempre, después de haber realizados las capturas.Pero si es la primera vez que usáis esta aplicación os recomiendo que prestéis mucha a atención a lo aquí explicado.En esta misma pantalla podemos observar un botón denominado "Concatenar registros".Registro es equivalente a ficheros de captura. Pinchamos sobre el y: Se abre la típica ventana de Windows para control de archivos, podemos seleccionar todos los que queramos, pero no aconsejo mas de 5, para un mejor rendimiento del sistema.En este caso al ser una versión de evaluación las capturas son pequeñas y opto por seleccionarlos todos.

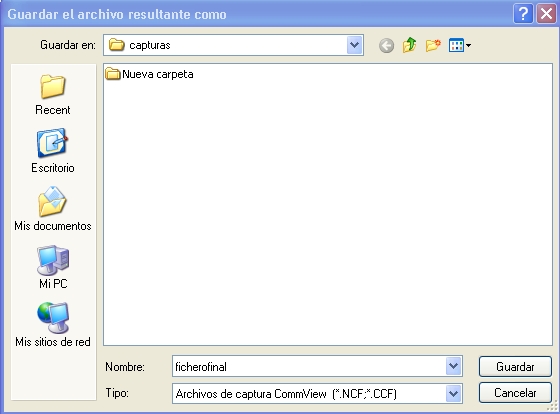

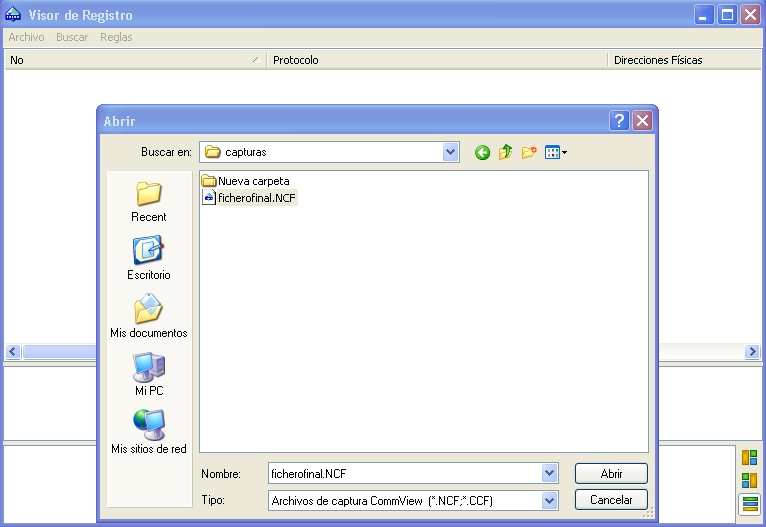

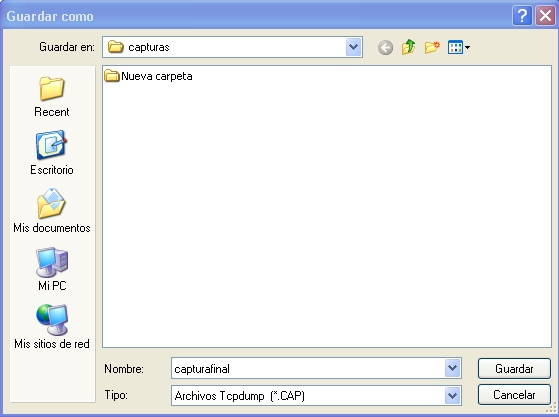

Se abre la típica ventana de Windows para control de archivos, podemos seleccionar todos los que queramos, pero no aconsejo mas de 5, para un mejor rendimiento del sistema.En este caso al ser una versión de evaluación las capturas son pequeñas y opto por seleccionarlos todos. Importante: El formato de los ficheros de captura son entre otras cosas, con formato ncf, posteriormente trataremos la forma de convertirlos a otros formatos pero .............. eso lo veremos posteriormente.También diré que no es necesario agrupar todos los ficheros en uno.Si vuestro equipo lo permite, podéis tener todas las capturas en un mismo archivo, pero de igual forma cuando expliquemos el proceso de cambio de formato, podemos pasarlos uno por uno. Según que casos puede ser hasta mucho mas rápido. Solo que si el numero de capturas son elevadas y estas son pequeñas, si es un poco estresante, transformar de fichero en fichero, esta manera de proceder os corresponde a vosotros elegirla, yo personalmente prefiero agruparlos (concatenarlos) y mantener cierto orden en mi ordenador.Una vez, seleccionados, se pulsa en el botón "Abrir" y seguidamente el programa os mostrara la ventana siguiente:

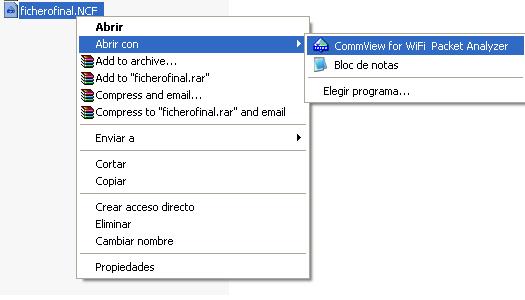

Importante: El formato de los ficheros de captura son entre otras cosas, con formato ncf, posteriormente trataremos la forma de convertirlos a otros formatos pero .............. eso lo veremos posteriormente.También diré que no es necesario agrupar todos los ficheros en uno.Si vuestro equipo lo permite, podéis tener todas las capturas en un mismo archivo, pero de igual forma cuando expliquemos el proceso de cambio de formato, podemos pasarlos uno por uno. Según que casos puede ser hasta mucho mas rápido. Solo que si el numero de capturas son elevadas y estas son pequeñas, si es un poco estresante, transformar de fichero en fichero, esta manera de proceder os corresponde a vosotros elegirla, yo personalmente prefiero agruparlos (concatenarlos) y mantener cierto orden en mi ordenador.Una vez, seleccionados, se pulsa en el botón "Abrir" y seguidamente el programa os mostrara la ventana siguiente: Nos pedirá donde queremos que grabe el archivo resultante y su nombre. Es decir para entenderlo, lo que hacemos es sumar todas las capturas y generar una sola. Una vez elegido el destino y el nombre de archivo para agrupar todas las capturas tomadas o aquellas que queramos, pulsamos sobre el botón "Guardar"Seguidamente se inicia el proceso de concatenación de archivos (registros) y al finalizar nos preguntara lo siguiente: